防諜

Counterintelligence

☆ 防諜(ぼうちょう、英: counter-intelligence)または対スパイ活動(英: counter-espionage)とは、敵対する諜報機関から諜報機関の情報プログラムを守ることを目的とした活動のことである[1]。外国の権力、 組織、または個人によって、またはそれらのために行われるスパイ活動、破壊工作、暗殺、その他の諜報活動を防ぐための情報収集や活動の実施を含む。

★

防諜は目的のためには、手段を厭わず、という側面があるために、例えば「テロリズムを抑止するために防諜のためにテロリズム的手法(例:拷問)を使ってい

い」という、目的合理性から手段合理性へと容易に転化するために、その存在自体が、必要悪よりも、さらに進んで絶対悪あるいは構造的悪とみなされることが

多い。

| Counterintelligence

(counter-intelligence) or counterespionage (counter-espionage) is any

activity aimed at protecting an agency's intelligence program from an

opposition's intelligence service.[1] It includes gathering information

and conducting activities to prevent espionage, sabotage,

assassinations or other intelligence activities conducted by, for, or

on behalf of foreign powers, organizations or persons. Many countries will have multiple organizations focusing on a different aspect of counterintelligence, such as domestic, international, and counter-terrorism. Some states will formalize it as part of the police structure, such as the United States' Federal Bureau of Investigation (FBI). Others will establish independent bodies, such as the United Kingdom's MI5, others have both intelligence and counterintelligence grouped under the same agency, like the Canadian Security Intelligence Service (CSIS). |

防諜(ぼうちょう、英: counter-intelligence)

または対スパイ活動(英:

counter-espionage)とは、敵対する諜報機関から諜報機関の情報プログラムを守ることを目的とした活動のことである[1]。外国の権力、

組織、または個人によって、またはそれらのために行われるスパイ活動、破壊工作、暗殺、その他の諜報活動を防ぐための情報収集や活動の実施を含む。 多くの国では、国内防諜、国際防諜、テロ対策など、防諜の異なる側面に焦点を当てた複数の組織が存在する。米国の連邦捜査局(FBI)のように、警察組織 の一部として正式化する国もある。また、イギリスのMI5のように独立した機関を設立する国もあれば、カナダの安全保障情報局(CSIS)のように、諜報 活動と防諜活動の両方を同じ機関にまとめる国もある。 |

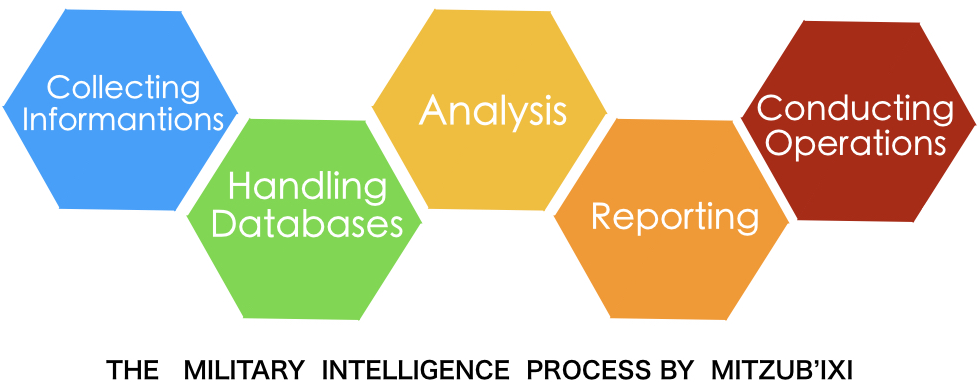

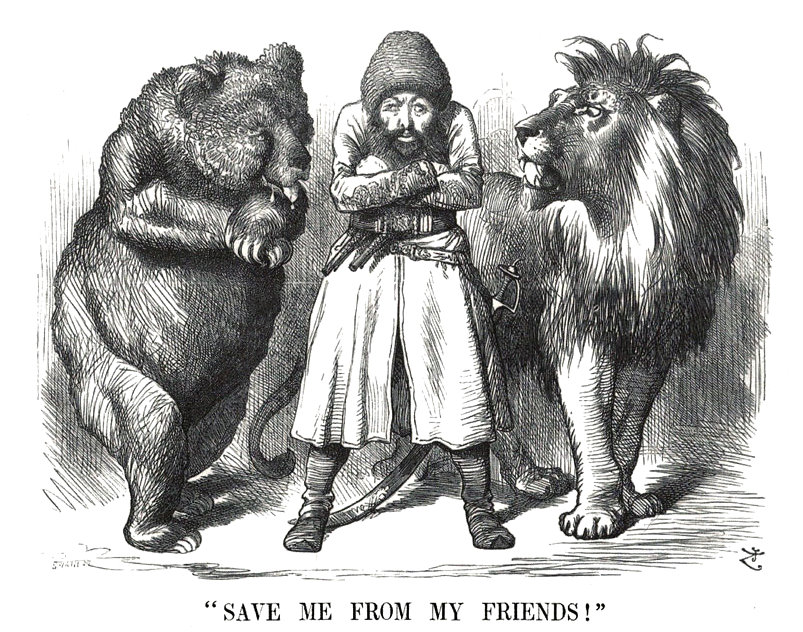

History Political cartoon depicting the Afghan Emir Sher Ali with his "friends" the Russian Bear and British Lion (1878). The Great Game saw the rise of systematic espionage and surveillance throughout the region by both powers Modern tactics of espionage and dedicated government intelligence agencies developed over the course of the late-19th century. A key background to this development was The Great Game – the strategic rivalry and conflict between the British Empire and the Russian Empire throughout Central Asia between 1830 and 1895. To counter Russian ambitions in the region and the potential threat it posed to the British position in India, the Indian Civil Service built up a system of surveillance, intelligence and counterintelligence. The existence of this shadowy conflict was popularized in Rudyard Kipling's famous spy book, Kim (1901), where he portrayed the Great Game (a phrase Kipling popularized) as an espionage and intelligence conflict that "never ceases, day or night".[2] The establishment of dedicated intelligence and counterintelligence organizations had much to do with the colonial rivalries between the major European powers and to the accelerating development of military technology. As espionage became more widely used, it became imperative to expand the role of existing police and internal security forces into a role of detecting and countering foreign spies. The Evidenzbureau (founded in the Austrian Empire in 1850) had the role from the late-19th century of countering the actions of the Pan-Slavist movement operating out of Serbia. After the fallout from the Dreyfus affair of 1894–1906 in France, responsibility for French military counter-espionage passed in 1899 to the Sûreté générale—an agency originally responsible for order enforcement and public safety—and overseen by the Ministry of the Interior.[3]  The Okhrana, founded in 1880, had the task of countering enemy espionage against Imperial Russia. St. Petersburg Okhrana group photo, 1905 The Okhrana[4] initially formed in 1880 to combat political terrorism and left-wing revolutionary activity throughout the Russian Empire, was also tasked with countering enemy espionage.[5] Its main concern was the activities of revolutionaries, who often worked and plotted subversive actions from abroad. It set up a branch in Paris, run by Pyotr Rachkovsky, to monitor their activities. The agency used many methods to achieve its goals, including covert operations, undercover agents, and "perlustration"—the interception and reading of private correspondence. The Okhrana became notorious for its use of agents provocateurs, who often succeeded in penetrating the activities of revolutionary groups – including the Bolsheviks.[6] Integrated counterintelligence agencies run directly by governments were also established. The British government founded the Secret Service Bureau in 1909 as the first independent and interdepartmental agency fully in control over all government counterintelligence activities. Due to intense lobbying from William Melville and after he obtained German mobilization plans and proof of their financial support to the Boers, the British government authorized the formation of a new intelligence section in the War Office, MO3 (subsequently redesignated MO5) headed by Melville, in 1903. Working under-cover from a flat in London, Melville ran both counterintelligence and foreign intelligence operations, capitalizing on the knowledge and foreign contacts he had accumulated during his years running Special Branch. Due to its success, the Government Committee on Intelligence, with support from Richard Haldane and Winston Churchill, established the Secret Service Bureau in 1909 as a joint initiative of the Admiralty, the War Office and the Foreign Office to control secret intelligence operations in the UK and overseas, particularly concentrating on the activities of the Imperial German government. Its first director was Captain Sir George Mansfield Smith-Cumming alias "C".[7] The Secret Service Bureau was split into a foreign and counter-intelligence domestic service in 1910. The latter, headed by Sir Vernon Kell, originally aimed at calming public fears of large-scale German espionage.[8] As the Service was not authorized with police powers, Kell liaised extensively with the Special Branch of Scotland Yard (headed by Basil Thomson), and succeeded in disrupting the work of Indian revolutionaries collaborating with the Germans during the war. Instead of a system whereby rival departments and military services would work on their own priorities with little to no consultation or cooperation with each other, the newly established Secret Intelligence Service was interdepartmental, and submitted its intelligence reports to all relevant government departments.[9] For the first time, governments had access to peacetime, centralized independent intelligence and counterintelligence bureaucracy with indexed registries and defined procedures, as opposed to the more ad hoc methods used previously. |

歴史 アフガニスタン首長シャー・アリと、彼の「友人」であるロシアの熊とイギリスのライオンを描いた政治漫画(1878年)。グレート・ゲームでは、両大国による組織的なスパイ活動や監視が地域全体で台頭した。 スパイ活動の近代的な戦術と政府情報機関は、19世紀後半にかけて発展した。この発展の重要な背景となったのが、1830年から1895年にかけて中央ア ジア全域で繰り広げられた大英帝国とロシア帝国の戦略的対立と抗争である「グレート・ゲーム」であった。この地域におけるロシアの野心と、それがインドに おけるイギリスの地位にもたらす潜在的脅威に対抗するため、インド民政局は監視、諜報、防諜のシステムを構築した。この影の対立の存在は、ラドヤード・ キップリングの有名なスパイ小説『キム』(1901年)で一般化され、彼はグレート・ゲーム(キップリングが広めた言葉)を「昼も夜も絶えることのない」 スパイ活動と諜報活動の対立として描いた[2]。 諜報と防諜の専門組織が設立されたのは、ヨーロッパの主要国間の植民地支配の対立や、軍事技術の加速度的な発展と大いに関係があった。スパイ活動がより広 く行われるようになると、既存の警察や国内治安部隊の役割を、外国のスパイを発見し、それに対抗する役割に拡大することが不可欠となった。1850年に オーストリア帝国に創設された)エヴィデンツビューローは、19世紀後半からセルビアで活動する汎スラブ主義運動に対抗する役割を担っていた。 1894年から1906年にかけてフランスで起こったドレフュス事件の後、1899年にフランス軍の対スパイ活動の責任は、元々は秩序の執行と治安を担当する機関であり、内務省によって監督されていたSûreté généraleに移った[3]。  1880年に設立されたオクラーナは、帝政ロシアに対する敵のスパイ活動に対抗する任務を担っていた。サンクトペテルブルク・オクラーナ集合写真、1905年 オクラーナ[4]は当初、ロシア帝国全土の政治テロと左翼革命活動に対抗するために1880年に結成され、敵のスパイ活動にも対抗する任務を負っていた [5]。彼らの活動を監視するために、ピョートル・ラチコフスキーが運営するパリ支部を設立した。秘密工作、潜入捜査官、私信の傍受と閲覧である「パーラ ストレーション」など、目的を達成するためにさまざまな方法を用いた。オクラナは挑発工作員の使用で悪名高くなり、彼らはしばしばボリシェヴィキを含む革 命グループの活動に侵入することに成功した[6]。 政府が直接運営する統合防諜機関も設立された。英国政府は、1909年に、政府の防諜活動全般を完全に掌握する初の独立した省庁間機関として、シークレットサービス局を設立した。 ウィリアム・メルヴィルの熱心な働きかけにより、彼がドイツの動員計画とボーア人への財政支援の証拠を入手した後、英国政府は1903年、メルヴィルが率 いる陸軍省MO3(後にMO5と改称)に新たな諜報セクションの設置を許可した。メルビルはロンドンのアパートで秘密裡に防諜と対外諜報の両部門を指揮 し、特殊部隊の運営で蓄積した知識と対外人脈を活用した。 その成功を受けて、政府情報委員会は、リチャード・ハルデインとウィンストン・チャーチルの支援を得て、1909年、英国内外の秘密諜報活動を統制するた め、特に帝政ドイツ政府の活動に集中するため、提督、陸軍省、外務省の共同イニシアティブとして秘密情報局を設立した。初代局長はジョージ・マンスフィー ルド・スミス・カミング大尉、通称 "C "であった[7]。シークレットサービス局は1910年に対外諜報局と国内諜報局に分割された。諜報局は警察権を与えられていなかったため、ケルはロンド ン警視庁特別支局(バジル・トムソンが支局長)と幅広く連携し、戦時中にドイツと協力していたインド人革命家の活動を妨害することに成功した。敵対する省 庁や軍部が互いにほとんど相談も協力もせず、それぞれの優先事項に取り組むようなシステムではなく、新設された秘密情報部は省庁横断的であり、その情報報 告書を政府のすべての関連省庁に提出した[9]。 それまでの場当たり的な方法とは対照的に、各国政府は初めて、索引付きの登録簿と明確な手続きを備えた、平時の中央集権的な独立情報・防諜官僚機構を利用できるようになった。 |

| Categories Collective counterintelligence is gaining information about an opponent's intelligence collection capabilities whose aim is at an entity. Defensive counterintelligence is thwarting efforts by hostile intelligence services to penetrate the service. Offensive counterintelligence is having identified an opponent's efforts against the system, trying to manipulate these attacks by either "turning" the opponent's agents into double agents or feeding them false information to report.[10] Counterintelligence, counterterror, and government Many governments organize counterintelligence agencies separately and distinct from their intelligence collection services. In most countries the counterintelligence mission is spread over multiple organizations, though one usually predominates. There is usually a domestic counterintelligence service, usually part of a larger law enforcement organization such as the Federal Bureau of Investigation in the United States.[11] The United Kingdom has the separate Security Service, also known as MI5, which does not have direct police powers but works closely with law enforcement especially Special Branch that can carry out arrests, do searches with a warrant, etc.[12] The Russian Federation's major domestic security organization is the FSB, which principally came from the Second Chief Directorate and Third Chief Directorate of the USSR's KGB. Canada separates the functions of general defensive counterintelligence (contre-ingérence), security intelligence (the intelligence preparation necessary to conduct offensive counterintelligence), law enforcement intelligence, and offensive counterintelligence. Military organizations have their own counterintelligence forces, capable of conducting protective operations both at home and when deployed abroad.[13] Depending on the country, there can be various mixtures of civilian and military in foreign operations. For example, while offensive counterintelligence is a mission of the US CIA's National Clandestine Service, defensive counterintelligence is a mission of the U.S. Diplomatic Security Service (DSS), Department of State, who work on protective security for personnel and information processed abroad at US Embassies and Consulates.[14] The term counter-espionage is really specific to countering HUMINT, but, since virtually all offensive counterintelligence involves exploiting human sources, the term "offensive counterintelligence" is used here to avoid some ambiguous phrasing. Other countries also deal with the proper organization of defenses against Foreign Intelligence Services (FIS), often with separate services with no common authority below the head of government. France, for example, builds its domestic counterterror in a law enforcement framework. In France, a senior anti-terror magistrate is in charge of defense against terrorism. French magistrates have multiple functions that overlap US and UK functions of investigators, prosecutors, and judges. An anti-terror magistrate may call upon France's domestic intelligence service Direction générale de la sécurité intérieure (DGSI), which may work with the Direction générale de la sécurité extérieure (DGSE), foreign intelligence service. Spain gives its Interior Ministry, with military support, the leadership in domestic counterterrorism. For international threats, the National Intelligence Center (CNI) has responsibility. CNI, which reports directly to the Prime Minister, is staffed principally by which is subordinated directly to the Prime Minister's office. After the March 11, 2004 Madrid train bombings, the national investigation found problems between the Interior Ministry and CNI, and, as a result, the National Anti-Terrorism Coordination Center was created. Spain's 3/11 Commission called for this center to do operational coordination as well as information collection and dissemination.[15] The military has organic counterintelligence to meet specific military needs. |

カテゴリー 集団防諜とは、ある団体を標的とする相手の情報収集能力に関する情報を得ることである。 防御的防諜とは、敵対的な諜報機関がそのサービスに侵入しようとする努力を阻止することである。 攻撃的防諜とは、システムに対する相手の取り組みを特定した上で、相手のエージェントを二重スパイに「転向」させるか、偽の情報を与えて報告させることによって、これらの攻撃を操作しようとすることである[10]。 防諜、テロ対策、政府 多くの政府は、情報収集サービスとは別に防諜機関を組織している。ほとんどの国では、防諜任務は複数の組織に分散しているが、通常は1つの組織が優勢であ る。通常、国内防諜機関があり、米国の連邦捜査局(Federal Bureau of Investigation)のような大きな法執行機関の一部となっている[11]。 イギリスには、MI5としても知られる別個の保安庁があり、直接の警察権力を持たないが、法執行機関、特に逮捕や令状による捜索などを行うことができる特殊部隊と緊密に連携している[12]。 ロシア連邦の主要な国内安全保障組織はFSBであり、主にソ連のKGBの第二総局と第三総局から派生したものである。 カナダでは、一般的な防衛的防諜(contre-ingérence)、安全保障情報(攻撃的防諜を行うために必要な情報準備)、法執行情報、攻撃的防諜の機能を分けている。 軍事組織は独自の防諜部隊を有し、国内でも海外展開時でも防護活動を行うことができる[13]。国によっては、対外活動において文民と軍人がさまざまに混 在することがある。例えば、攻撃的防諜はアメリカCIAの国家秘密部局の任務であるが、防御的防諜はアメリカ国務省外交安全保障局(DSS)の任務であ り、アメリカ大使館や領事館で海外で処理される人員や情報の保護警備に従事している[14]。 対スパイという用語は、実際にはHUMINTに対抗するためのものであるが、事実上すべての攻撃的防諜は人的情報源を利用することを含むので、曖昧な表現を避けるために、ここでは「攻撃的防諜」という用語を使用している。 他の国々でも対外諜報機関(FIS)防衛の適切な組織化に取り組んでいるが、多くの場合、政府首脳以下には共通の権限を持たない別々の機関が存在する。 たとえばフランスは、法執行の枠組みの中で国内テロ対策を構築している。フランスでは、上級の対テロ判事が対テロ防衛を担当している。フランスの判事は、 米国や英国の捜査官、検察官、裁判官の機能と重なる複数の機能を持つ。対テロ判事は、フランスの国内諜報機関である内務省情報局(DGSI)を呼び出すこ とができ、DGSIは対外諜報機関である外務省情報局(DGSE)と連携することもある。 スペインでは、内務省が軍の支援を受けながら、国内テロ対策の主導権を握っている。国際的な脅威に対しては、国家情報センター(CNI)が責任を負う。首 相直属のCNIは、首相府直属のスタッフが中心となっている。2004年3月11日のマドリード列車爆破事件後、国家調査により内務省とCNIの間に問題 があることが判明し、その結果、国家テロ対策調整センターが設立された。スペインの3.11委員会は、情報収集・発信だけでなく、作戦調整もこのセンター が行うことを求めた[15]。 軍は、特定の軍事的ニーズに対応するため、有機的な防諜活動を行っている。 |

| Counterintelligence missions Frank Wisner, a well-known CIA operations executive said of the autobiography of Director of Central Intelligence Allen W. Dulles,[16] that Dulles "disposes of the popular misconception that counterintelligence is essentially a negative and responsive activity, that it moves only or chiefly in reaction to situations thrust upon it and in counter to initiatives mounted by the opposition." Rather, he sees that can be most effective, both in information gathering and protecting friendly intelligence services, when it creatively but vigorously attacks the "structure and personnel of hostile intelligence services."[17] Today's counterintelligence missions have broadened from the time when the threat was restricted to the foreign intelligence services (FIS) under the control of nation-states. Threats have broadened to include threats from non-national or trans-national groups, including internal insurgents, organized crime, and transnational based groups (often called "terrorists", but that is limiting). Still, the FIS term remains the usual way of referring to the threat against which counterintelligence protects. In modern practice, several missions are associated with counterintelligence from the national to the field level. Defensive analysis is the practice of looking for vulnerabilities in one's own organization, and, with due regard for risk versus benefit, closing the discovered holes. Offensive counterespionage is the set of techniques that at least neutralizes discovered FIS personnel and arrests them or, in the case of diplomats, expels them by declaring them persona non grata. Beyond that minimum, it exploits FIS personnel to gain intelligence for one's own side, or actively manipulates the FIS personnel to damage the hostile FIS organization. Counterintelligence force protection source operations (CFSO) are human source operations, conducted abroad that are intended to fill the existing gap in national-level coverage in protecting a field station or force from terrorism and espionage. Counterintelligence is part of intelligence cycle security, which, in turn, is part of intelligence cycle management. A variety of security disciplines also fall under intelligence security management and complement counterintelligence, including: Physical security Personnel security Communications security (COMSEC) Informations system security (INFOSEC) security classification Operations security (OPSEC) The disciplines involved in "positive security," measures by which one's own society collects information on its actual or potential security, complement security. For example, when communications intelligence identifies a particular radio transmitter as one used only by a particular country, detecting that transmitter inside one's own country suggests the presence of a spy that counterintelligence should target. In particular, counterintelligence has a significant relationship with the collection discipline of HUMINT and at least some relationship with the others. Counterintelligence can both produce information and protect it. All US departments and agencies with intelligence functions are responsible for their own security abroad, except those that fall under Chief of Mission authority.[18] Governments try to protect three things: Their personnel Their installations Their operations In many governments, the responsibility for protecting these things is split. Historically, CIA assigned responsibility for protecting its personnel and operations to its Office of Security, while it assigned the security of operations to multiple groups within the Directorate of Operations: the counterintelligence staff and the area (or functional) unit, such as Soviet Russia Division. At one point, the counterintelligence unit operated quite autonomously, under the direction of James Jesus Angleton. Later, operational divisions had subordinate counterintelligence branches, as well as a smaller central counterintelligence staff. Aldrich Ames was in the Counterintelligence Branch of Europe Division, where he was responsible for directing the analysis of Soviet intelligence operations. US military services have had a similar and even more complex split. This kind of division clearly requires close coordination, and this in fact occurs on a daily basis. The interdependence of the US counterintelligence community is also manifest in its relationships with liaison services. The counterintelligence community cannot cut off these relationships because of concern about security, but experience has shown that it must calculate the risks involved.[18] On the other side of the CI coin, counterespionage has one purpose that transcends all others in importance: penetration. The emphasis which the KGB places on penetration is evident in the cases already discussed from the defensive or security viewpoint. The best security system in the world cannot provide an adequate defense against it because the technique involves people. The only way to be sure that an enemy has been contained is to know his plans in advance and in detail. Moreover, only a high-level penetration of the opposition can tell you whether your own service is penetrated. A high-level defector can also do this, but the adversary knows that he defected and within limits can take remedial action. Conducting CE without the aid of penetrations is like fighting in the dark. Conducting CE with penetrations can be like shooting fish in a barrel.[18] In the British service, the cases of the Cambridge Five, and the later suspicions about MI5 chief Sir Roger Hollis caused great internal dissension. Clearly, the British were penetrated by Philby, but it has never been determined, in any public forum, if there were other serious penetrations. In the US service, there was also significant disruption over the contradictory accusations about moles from defectors Anatoliy Golitsyn and Yuri Nosenko, and their respective supporters in CIA and the British Security Service (MI5). Golitsyn was generally believed by Angleton. George Kisevalter, the CIA operations officer that was the CIA side of the joint US-UK handling of Oleg Penkovsky, did not believe Angleton's theory that Nosenko was a KGB plant. Nosenko had exposed John Vassall, a KGB asset principally in the British Admiralty, but there were arguments Vassall was a KGB sacrifice to protect other operations, including Nosenko and a possibly more valuable source on the Royal Navy. Defensive counterintelligence Defensive counterintelligence starts by looking for places in one's own organization that could easily be exploited by foreign intelligence services (FIS). FIS is an established term of art in the counterintelligence community, and, in today's world, "foreign" is shorthand for "opposing." Opposition might indeed be a country, but it could be a transnational group or an internal insurgent group. Operations against a FIS might be against one's own nation, or another friendly nation. The range of actions that might be done to support a friendly government can include a wide range of functions, certainly including military or counterintelligence activities, but also humanitarian aid and aid to development ("nation building").[19] Terminology here is still emerging, and "transnational group" could include not only terrorist groups but also transnational criminal organization. Transnational criminal organizations include the drug trade, money laundering, extortion targeted against computer or communications systems, smuggling, etc. "Insurgent" could be a group opposing a recognized government by criminal or military means, as well as conducting clandestine intelligence and covert operations against the government in question, which could be one's own or a friendly one. Counterintelligence and counterterrorism analyses provide strategic assessments of foreign intelligence and terrorist groups and prepare tactical options for ongoing operations and investigations. Counterespionage may involve proactive acts against foreign intelligence services, such as double agents, deception, or recruiting foreign intelligence officers. While clandestine HUMINT sources can give the greatest insight into the adversary's thinking, they may also be most vulnerable to the adversary's attacks on one's own organization. Before trusting an enemy agent, remember that such people started out as being trusted by their own countries and may still be loyal to that country. Offensive counterintelligence operations Wisner emphasized his own, and Dulles', views that the best defense against foreign attacks on, or infiltration of, intelligence services is active measures against those hostile services.[17] This is often called counterespionage: measures taken to detect enemy espionage or physical attacks against friendly intelligence services, prevent damage and information loss, and, where possible, to turn the attempt back against its originator. Counterespionage goes beyond being reactive and actively tries to subvert hostile intelligence service, by recruiting agents in the foreign service, by discrediting personnel actually loyal to their own service, and taking away resources that would be useful to the hostile service. All of these actions apply to non-national threats as well as to national organizations. If the hostile action is in one's own country or in a friendly one with co-operating police, the hostile agents may be arrested, or, if diplomats, declared persona non grata. From the perspective of one's own intelligence service, exploiting the situation to the advantage of one's side is usually preferable to arrest or actions that might result in the death of the threat. The intelligence priority sometimes comes into conflict with the instincts of one's own law enforcement organizations, especially when the foreign threat combines foreign personnel with citizens of one's country. In some circumstances, arrest may be a first step in which the prisoner is given the choice of co-operating or facing severe consequence up to and including a death sentence for espionage. Co-operation may consist of telling all one knows about the other service but preferably actively assisting in deceptive actions against the hostile service. Counterintelligence protection of intelligence services Defensive counterintelligence specifically for intelligence services involves risk assessment of their culture, sources, methods and resources. Risk management must constantly reflect those assessments, since effective intelligence operations are often risk-taking. Even while taking calculated risks, the services need to mitigate risk with appropriate countermeasures. FIS are especially able to explore open societies and, in that environment, have been able to subvert insiders in the intelligence community. Offensive counterespionage is the most powerful tool for finding penetrators and neutralizing them, but it is not the only tool. Understanding what leads individuals to turn on their own side is the focus of Project Slammer. Without undue violations of personal privacy, systems can be developed to spot anomalous behavior, especially in the use of information systems. Decision makers require intelligence free from hostile control or manipulation. Since every intelligence discipline is subject to manipulation by our adversaries, validating the reliability of intelligence from all collection platforms is essential. Accordingly, each counterintelligence organization will validate the reliability of sources and methods that relate to the counterintelligence mission in accordance with common standards. For other mission areas, the USIC will examine collection, analysis, dissemination practices, and other intelligence activities and will recommend improvements, best practices, and common standards.[20] Intelligence is vulnerable not only to external but also to internal threats. Subversion, treason, and leaks expose vulnerabilities, governmental and commercial secrets, and intelligence sources and methods. The insider threat has been a source of extraordinary damage to US national security, as with Aldrich Ames, Robert Hanssen, and Edward Lee Howard, all of whom had access to major clandestine activities. Had an electronic system to detect anomalies in browsing through counterintelligence files been in place, Robert Hanssen's searches for suspicion of activities of his Soviet (and later Russian) paymasters might have surfaced early. Anomalies might simply show that an especially-creative analyst has a trained intuition possible connections and is trying to research them. Adding the new tools and techniques to [national arsenals], the counterintelligence community will seek to manipulate foreign spies, conduct aggressive investigations, make arrests and, where foreign officials are involved, expel them for engaging in practices inconsistent with their diplomatic status or exploit them as an unwitting channel for deception, or turn them into witting double agents.[20] "Witting" is a term of intelligence art that indicates that one is not only aware of a fact or piece of information but also aware of its connection to intelligence activities. Victor Suvorov, the pseudonym of a former Soviet military intelligence (GRU) officer, makes the point that a defecting HUMINT officer is a special threat to walk-in or other volunteer assets of the country that he is leaving. Volunteers who are "warmly welcomed" do not take into consideration the fact that they are despised by hostile intelligence agents. The Soviet operational officer, having seen a great deal of the ugly face of communism, very frequently feels the utmost repulsion to those who sell themselves to it willingly. And when a GRU or KGB officer decides to break with his criminal organization, something which fortunately happens quite often, the first thing he will do is try to expose the hated volunteer.[21] Counterintelligence force protection source operations Attacks against military, diplomatic, and related facilities are a very real threat, as demonstrated by the 1983 attacks against French and US peacekeepers in Beirut, the 1996 attack on the Khobar Towers in Saudi Arabia, 1998 attacks on Colombian bases and on U.S. embassies (and local buildings) in Kenya and Tanzania the 2000 attack on the USS Cole, and many others. The U.S. military force protection measures are the set of actions taken against military personnel and family members, resources, facilities and critical information, and most countries have a similar doctrine for protecting those facilities and conserving the potential of the forces. Force protection is defined to be a defense against deliberate attack, not accidents or natural disasters. Counterintelligence Force Protection Source Operations (CFSO) are human source operations, normally clandestine in nature, conducted abroad that are intended to fill the existing gap in national level coverage, as well as satisfying the combatant commander's intelligence requirements.[22] Military police and other patrols that mingle with local people may indeed be valuable HUMINT sources for counterintelligence awareness, but are not themselves likely to be CFSOs. Gleghorn distinguishes between the protection of national intelligence services, and the intelligence needed to provide combatant commands with the information they need for force protection. There are other HUMINT sources, such as military reconnaissance patrols that avoid mixing with foreign personnel, that indeed may provide HUMINT, but not HUMINT especially relevant to counterintelligence.[23] Active countermeasures, whether for force protection, protection of intelligence services, or protection of national security interests, are apt to involve HUMINT disciplines, for the purpose of detecting FIS agents, involving screening and debriefing of non-tasked human sources, also called casual or incidental sources. such as: walk-ins and write-ins (individuals who volunteer information) unwitting sources (any individual providing useful information to counterintelligence, who in the process of divulging such information may not know they are aiding an investigation) defectors and enemy prisoners of war (EPW) refugee populations and expatriates interviewees (individuals contacted in the course of an investigation) official liaison sources. Physical security is important, but it does not override the role of force protection intelligence... Although all intelligence disciplines can be used to gather force protection intelligence, HUMINT collected by intelligence and CI agencies plays a key role in providing indications and warning of terrorist and other force protection threats.[24] Force protection, for forces deployed in host countries, occupation duty, and even at home, may not be supported sufficiently by a national-level counterterrorism organization alone. In a country, colocating FPCI personnel, of all services, with military assistance and advisory units, allows agents to build relationships with host nation law enforcement and intelligence agencies, get to know the local environments, and improve their language skills. FPCI needs a legal domestic capability to deal with domestic terrorism threats. As an example of terrorist planning cycles, the Khobar Towers attack shows the need for long-term FPCI. "The Hizballah operatives believed to have conducted this attack began intelligence collection and planning activities in 1993. They recognized American military personnel were billeted at Khobar Towers in the fall of 1994 and began surveillance of the facility, and continued to plan, in June 1995. In March 1996, Saudi Arabian border guards arrested a Hizballah member attempting plastic explosive into the country, leading to the arrest of two more Hizballah members. Hizballah leaders recruited replacements for those arrested, and continued planning for the attack."[25] |

防諜任務 CIAの作戦幹部として知られるフランク・ウィズナーは、アレン・W・ダレス中央情報局長の自伝[16]について、ダレスは「防諜活動は本質的に消極的で 反応的な活動であり、突きつけられた状況にのみ、あるいは主に反応し、敵対する諜報機関が仕掛けた作戦に対抗して動くものであるという一般的な誤解を払拭 している」と述べている。むしろ、情報収集と友好的な諜報活動の保護の両方において、「敵対的な諜報活動の組織と要員」を創造的かつ強力に攻撃するとき に、最も効果的になりうると彼は見ている[17]。今日の防諜任務は、脅威が国家管理下の対外諜報活動(FIS)に限定されていた時代から幅を広げてい る。脅威は、国内の反乱分子、組織犯罪、国境を越えたグループ(しばしば「テロリスト」と呼ばれるが、これは限定的である)など、非国家的または国境を越 えたグループからの脅威を含むように広がっている。しかし、FIS という用語は、防諜の対 象となる脅威を指す一般的な言い方であ ることに変わりはない。 現代の実務では、国家レベルから現場レベルに至るまで、防諜に関連するいくつかの任務がある。 防御的分析とは、自組織の脆弱性を探し、リスクと利益を十分に考慮した上で、発見された穴をふさぐことである。 攻撃的カウンターレスピオナージとは、少なくとも発見されたFIS要員を無力化し、逮捕するか、外交官の場合はペルソナ・ノン・グラータを宣言して追放す る一連のテクニックのことである。それ以上になると、FIS要員を利用して自国の情報を得たり、FIS要員を積極的に操作して敵対するFIS組織に損害を 与えたりする。 防諜部隊保護情報源活動(CFSO)は、海外で行われる人的情報源活動であり、テロやスパイ活動から野戦基地や部隊を保護する上で、国家レベルの適用範囲に存在するギャップを埋めることを目的としている。 防諜は情報サイクル・セキュリティの一部であり、情報サイクル・マネジメントの一部でもある。さまざまなセキュリティ分野もまた、情報セキュリティ管理に属し、防諜を補完するものである: 物理的セキュリティ 人的セキュリティ 通信セキュリティ(COMSEC) 情報システム・セキュリティ(INFOSEC) セキュリティ分類 オペレーション・セキュリティ(OPSEC) 積極的安全保障(Positive Security)」は、自国の社会が実際の安全保障や潜在的な安全保障に関する情報を収集する手段であり、安全保障を補完するものである。例えば、通信 情報によって特定の無線送信機が特定の国によってのみ使用されていることが特定された場合、自国内でその送信機を検出することは、防諜が標的とすべきスパ イの存在を示唆する。特に防諜活動は、収集分野であるHUMINTと重要な関係があり、その他の分野とも少なくともある程度の関係がある。防諜は情報を生 み出すと同時に、情報を保護することもできる。 諜報機能を持つ米国のすべての省庁は、最高任務責任者(Chief of Mission)の権限に属するものを除き、海外における自国の安全保障に責任を負っている[18]。 政府は3つのものを守ろうとする: 自国の要員 施設 活動 多くの政府では、これらのものを守る責任が分かれている。歴史的に、CIAはその人員と作戦を守る責任を安全保障局に課していたが、作戦の安全保障は作戦 本部内の複数のグループ、すなわち防諜スタッフと、ソビエト・ロシア部などのエリア(または機能)ユニットに課していた。一時期、防諜部隊はジェームス・ ジーザス・アングルトンの指揮の下、極めて自律的に活動していた。その後、作戦部には、より小規模な中央防諜スタッフだけでなく、下位の防諜支 部が置かれるようになった。アルドリッヒ・エイムズはヨーロッパ支部の防諜支部に所属し、ソ連の諜報活動の分析を指揮した。アメリカの軍部も似たような、 さらに複雑な分裂をしている。 このような分裂は、明らかに緊密な連携を必要とし、実際に日常的に行われている。米防諜機関の相互依存関係は、リエゾン・サービスとの関係にも現れてい る。防諜コミュニティは、安全保障への懸念からこうした関係を断ち切ることはできないが、経験上、そのリスクを計算しなければならないことが分かっている [18]。 CIのコインの裏側では、防諜活動には「侵入」という、他のすべての重要性を超越した目的がある。KGBが侵入に重きを置いていることは、すでに述べた防 衛やセキュリティの観点からの事例を見れば明らかである。世界最高のセキュリティー・システムをもってしても、侵入に対する十分な防御は不可能である。敵 を確実に封じ込める唯一の方法は、敵の計画を事前に詳細に知ることである。 さらに、自軍のサービスが浸透しているかどうかを知ることができるのは、敵対勢力のハイレベルな侵入者だけである。高レベルの亡命者もこれを行うことがで きるが、敵は亡命したことを知り、制限の範囲内で是正措置を取ることができる。ペネトレーションの助けを借りずにCEを行うのは、暗闇の中で戦うようなも のだ。ペネトレーションを使用してCEを実施することは、樽の中の魚を撃つようなものである[18]。 英国では、ケンブリッジ・ファイブの事件や、後にMI5のチーフ、サー・ロジャー・ホリスに関する疑惑が、大きな内部不和を引き起こした。英国がフィル ビーによって浸透させられたことは明らかだが、それ以外にも深刻な浸透があったかどうかについては、公的な場で明らかにされたことはない。米国内では、脱 北者のアナトリー・ゴリーツィンとユーリ・ノセンコ、そしてCIAと英国保安部(MI5)のそれぞれの支持者たちによる、モグラに関する矛盾した告発をめ ぐっても大きな混乱があった。ゴリーツィンはアングルトンからおおむね信じられていた。オレグ・ペンコフスキーを米英共同で扱うCIA側の作戦担当官だっ たジョージ・キセバルターは、ノセンコがKGBの工作員だというアングルトンの説を信じなかった。ノセンコはジョン・ヴァッソールを暴露したが、ヴァッ ソールはノセンコを含む他の作戦を守るためのKGBの生け贄であり、英国海軍に関するもっと貴重な情報源である可能性があった。 防衛的防諜 防衛的防諜は、外国情報機関(FIS)に利用されやすい場所を自組織の中に探すことから始まる。FISは防諜の世界では確立された用語であり、今日の世界 では、「外国」は「敵対」の略語である。反対勢力は確かに国かもしれないが、多国籍グループかもしれないし、国内の反乱グループかもしれない。FISに対 する作戦は、自国に対するものかもしれないし、他の友好国に対するものかもしれない。友好国政府を支援するために行われる可能性のある行動には、軍事活動 や防諜活動だけでなく、人道援助や開発援助(「国家建設」)など、幅広い機能が含まれる[19]。 ここでの用語はまだ新しいものであり、「国境を越えた集団」には、テロリスト集団だけでなく、国境を越えた犯罪組織も含まれる可能性がある。多国籍犯罪組織には、麻薬取引、マネーロンダリング、コンピューターや通信システムを狙った恐喝、密輸などが含まれる。 「反政府勢力」とは、犯罪的または軍事的手段によって公認政府に反対する集団であり、自国政府または友好国政府に対して秘密諜報活動や秘密工作を行う集団でもある。 防諜・テロ対策分析では、外国の諜報機関やテロリスト集団の戦略的評価を行い、進行中の作戦や捜査のための戦術的選択肢を準備する。防諜活動には、二重ス パイ、欺瞞、外国諜報部員のリクルートなど、外国諜報機関に対する積極的な行為が含まれることもある。HUMINTの秘密情報源は、敵の思考を最も深く洞 察することができる反面、敵の自組織に対する攻撃に対して最も脆弱である場合もある。敵の諜報員を信頼する前に、そのような諜報員は自国から信頼され始め たのであり、今もその国に忠誠を誓っている可能性があることを忘れてはならない。 攻撃的防諜活動 ウィズナーは、諜報機関に対する外国からの攻撃や諜報機関への潜入に対する最善の防御は、敵対する諜報機関に対する積極的な対策であるという、彼自身、そ してダレスの見解を強調した[17] 。カウンテレスピオナージは、反応的なものにとどまらず、外国の諜報機関に諜報員をリクルートしたり、自国の諜報機関に実際に忠実な要員の信用を失墜させ たり、敵対する諜報機関にとって有用な資源を奪ったりすることによって、敵対する諜報機関を積極的に転覆させようとする。これらの行動はすべて、国家的組 織だけでなく、非国家的脅威にも適用される。 敵対行為が自国内または警察と協力関係にある友好国内で行われた場合、敵対的な諜報員は逮捕されるか、外交官であればペルソナ・ノン・グラータとされる。 自国の諜報機関の立場からすれば、通常、逮捕や脅威者の死につながりかねない行動よりも、自国に有利な状況を利用する方が望ましい。諜報活動の優先順位 が、自国の法執行機関の本能と対立することもある。特に、外国の脅威が外国の要員と自国の市民を結びつけている場合はなおさらである。 状況によっては、逮捕が最初のステップとなり、その際、捕虜は、協力するか、スパイ行為として死刑を含む厳しい結果に直面するかの選択を迫られることもあ る。協力とは、相手の諜報機関について知っていることをすべて話すことでもよいが、できれば敵対する諜報機関に対する欺瞞行為を積極的に援助することであ る。 情報機関の防諜 特に情報機関の防諜活動には、その文化、情報源、方法、資源に関するリスク評価が含まれる。効果的な諜報活動はしばしばリスクを冒すものであるため、リス ク管理は常にこうした評価を反映したものでなければならない。計算されたリスクを取りながらも、諜報機関は適切な対策によってリスクを軽減する必要があ る。 FISは特に、開かれた社会を探求することができ、そのような環境において、情報機関の内部関係者を転覆させることができる。攻撃的対策は、侵入者を発見 し無力化するための最も強力な手段であるが、それだけが唯一の手段ではない。何が個人を自陣側に寝返らせるのかを理解することが、プロジェクト・スラマー の焦点である。個人のプライバシーを過度に侵害することなく、特に情報システムの使用において、異常な行動を発見するシステムを開発することができる。 意思決定者は、敵対的な支配や操作から解放されたインテリジェンスを必要としている。あらゆる情報分野が敵対勢力による操作の対象となるため、あらゆる収 集プラットフォームからの情報の信頼性を検証することが不可欠である。したがって、各防諜組織は、防諜任務に関連する情報源と方法の信頼性を、共通の基準 に従って検証する。その他の任務分野については、USIC が収集、分析、普及活動、その他の情報活動を検証し、改善、ベストプラクティス、共通基準を勧告する[20]。 インテリジェンスは外部からの脅威だけでなく、内部からの脅威にも脆弱である。破壊工作、反逆、リークによって、脆弱性、政府機密、商業機密、情報源や情 報手法が暴露される。アルドリッチ・エイムズ、ロバート・ハンセン、エドワード・リー・ハワードのように、内部の脅威は米国の国家安全保障に甚大な損害を 与えてきた。もし防諜ファイルを閲覧する際の異常を検知する電子システムが導入されていれば、ロバート・ハンセンがソ連(後にロシア)のペイマスターの活 動を疑って検索したことが、早期に表面化していたかもしれない。異常は、特に創造的なアナリストが、可能性のあるつながりを訓練された直感で理解し、それ を調査しようとしていることを示すだけかもしれない。 国家の武器庫]に新しいツールとテクニックを加えることで、防諜コミュニティは外国のスパイを操り、積極的な捜査を行い、逮捕し、外国の高官が関与してい る場合には、外交官としての地位に反する行為に関与しているとして追放したり、欺瞞のための無自覚なチャンネルとして悪用したり、あるいは聡明な二重スパ イに仕立てたりしようとするだろう[20]。"聡明な "とは諜報術の用語で、ある事実や情報の断片を認識しているだけでなく、それが諜報活動に関連していることも認識していることを示す。 元ソ連軍情報機関(GRU)将校のペンネームであるヴィクトル・スヴォロフは、亡命するHUMINT将校は、その国のウォークインや他の志願兵の資産に とって特別な脅威であるという点を指摘している。温かく迎えられる」志願兵は、敵対する諜報員から軽蔑されているという事実を考慮していない。 ソ連の作戦将校は、共産主義の醜い顔を数多く見てきたため、進んで共産主義に身を売る者に最大限の反発を感じることが非常に多い。そして、GRUやKGB の将校が自分の犯罪組織と決別することを決意したとき、幸いなことによく起こることだが、彼が最初にすることは、憎むべき志願兵の正体を暴こうとすること である[21]。 防諜部隊の情報源作戦 軍事・外交・関連施設に対する攻撃は非常に現実的な脅威であり、1983年のベイルートにおけるフランスとアメリカの平和維持軍に対する攻撃、1996年 のサウジアラビアのホバール・タワーズに対する攻撃、1998年のコロンビア基地に対する攻撃、ケニアとタンザニアのアメリカ大使館(と現地の建物)に対 する攻撃、2000年のUSSコールに対する攻撃、その他多くの攻撃で実証されている。米軍の戦力保護措置は、軍人やその家族、資源、施設、重要情報に対 して取られる一連の行動であり、ほとんどの国がこれらの施設を保護し、戦力の潜在力を維持するための同様のドクトリンを持っている。戦力防護は、事故や自 然災害ではなく、意図的な攻撃に対する防御と定義される。 防諜部隊保護情報源活動(CFSO)とは、通常秘密裏に海外で実施される人的情報源活動のことであり、国レベルのカバレッジにおける既存のギャップを埋め るだけでなく、戦闘指揮官の情報要件を満たすことを意図している[22]。グレグホーン氏は、国家情報サービスの保護と、戦力保護に必要な情報を 戦闘部隊司令部に提供するために必要な情報とを区別している。外国人要員との交わりを避ける軍事偵察パトロールのような他の HUMINT 情報源もあり、それは確かに HUMINT を提供するかもしれないが、防諜に特に関連する HUMINT ではない[23]: ウォークインおよびライトイン(自発的に情報を提供する個人) 無意識の情報源(防諜に有益な情報を提供する個人で、そのような情報を漏らす過程で、捜査に協力していることを知らない者) 亡命者、敵国捕虜(EPW) 難民および国外居住者 面会者(捜査過程で接触した個人) 公式連絡筋 物理的な安全確保は重要であるが、戦力防護情報の役割を覆すものではない......。あらゆる情報分野が戦力防護情報の収集に利用できるが、テロその他 の戦力防護上の脅威の兆候や警告を提供する上で、情報機関や情報連絡機関が収集するヒューミントは重要な役割を果たす[24]。 受入国や占領地、さらには自国に展開する部隊の部隊防護は、国家レベルのテロ対策組織だけでは十分に支援できない場合がある。FPCI要員を、あらゆる部 隊の軍事支援・助言部隊とコロケーショ ンさせることで、諜報員は敵国の法執行機関や情報機関と関係を築き、現地の環境を知り、語学力を向上させることができる。FPCIは、国内テロの脅威に対 処するため、合法的な国内能力を必要としている。 テロリストの計画サイクルの一例として、ホバール・タワーズ襲撃事件は、長期的なFPCIの必要性を示している。「この攻撃を行ったと思われるヒズボラの 工作員は、1993年に情報収集と計画活動を開始した。彼らは1994年秋に米軍関係者がホバール・タワーズに宿営していることを認識し、1995年6月 に施設の監視を開始し、計画を継続した。1996年3月、サウジアラビアの国境警備隊は、プラスチック爆弾を国内に持ち込もうとしたヒズボラメンバーを逮 捕し、さらに2人のヒズボラメンバーの逮捕につながった。ヒズボラの指導者たちは逮捕された者の後任を募集し、攻撃の計画を継続した」[25]。 |

| Defensive counterintelligence operations In U.S. doctrine, although not necessarily that of other countries, CI is now seen as primarily a counter to FIS HUMINT. In the 1995 US Army counterintelligence manual, CI had a broader scope against the various intelligence collection disciplines. Some of the overarching CI tasks are described as Developing, maintaining, and disseminating multidiscipline threat data and intelligence files on organizations, locations, and individuals of CI interest. This includes insurgent and terrorist infrastructure and individuals who can assist in the CI mission. Educating personnel in all fields of security. A component of this is the multidiscipline threat briefing. Briefings can and should be tailored, both in scope and classification level. Briefings could then be used to familiarize supported commands with the nature of the multidiscipline threat posed against the command or activity. More recent US joint intelligence doctrine[26] restricts its primary scope to counter-HUMINT, which usually includes counter-terror. It is not always clear, under this doctrine, who is responsible for all intelligence collection threats against a military or other resource. The full scope of US military counterintelligence doctrine has been moved to a classified publication, Joint Publication (JP) 2-01.2, Counterintelligence and Human Intelligence Support to Joint Operations. Counter-HUMINT Counter-HUMINT deals with both the detection of hostile HUMINT sources within an organization, or the detection of individuals likely to become hostile HUMINT sources, as a mole or double agent. There is an additional category relevant to the broad spectrum of counterintelligence: why one becomes a terrorist.[citation needed] The acronym MICE: Money Ideology Compromise (or coercion) Ego describes the most common reasons people break trust and disclose classified materials, reveal operations to hostile services, or join terrorist groups. It makes sense, therefore, to monitor trusted personnel for risks in these areas, such as financial stress, extreme political views, potential vulnerabilities for blackmail, and excessive need for approval or intolerance of criticism. With luck, problems in an employee can be caught early, assistance can be provided to correct them, and not only is espionage avoided, but a useful employee retained. Sometimes, the preventive and neutralization tasks overlap, as in the case of Earl Edwin Pitts. Pitts had been an FBI agent who had sold secret information to the Soviets, and, after the fall of the USSR, to the Russians. He was caught by an FBI false flag sting, in which FBI agents, posing as Russian FSB agents, came to Pitts with an offer to "reactivate" him. His activities seemed motivated by both money and ego over perceived bad treatment when he was an FBI agent. His sentence required him to tell the FBI all he knew of foreign agents. Ironically, he told them of suspicious actions by Robert Hanssen, which were not taken seriously at the time. Motivations for information and operations disclosure To go beyond slogans, Project Slammer was an effort of the Intelligence Community Staff, under the Director of Central Intelligence, to come up with characteristics of an individual likely to commit espionage against the United States. It "examines espionage by interviewing and psychologically assessing actual espionage subjects. Additionally, persons knowledgeable of subjects are contacted to better understand the subjects' private lives and how they are perceived by others while conducting espionage."[27] According to a press report about Project Slammer and Congressional oversight of counterespionage, one fairly basic function is observing one's own personnel for behavior that either suggests that they could be targets for foreign HUMINT, or may already have been subverted. News reports indicate that in hindsight, red flags were flying but not noticed.[28] In several major penetrations of US services, such as Aldrich Ames, the Walker ring or Robert Hanssen, the individual showed patterns of spending inconsistent with their salary. Some people with changed spending may have a perfectly good reason, such as an inheritance or even winning the lottery, but such patterns should not be ignored. Personnel in sensitive positions, who have difficulty getting along with peers, may become risks for being compromised with an approach based on ego. William Kampiles, a low-level worker in the CIA Watch Center, sold, for a small sum, the critical operations manual on the KH-11 reconnaissance satellite. To an interviewer, Kampiles suggested that if someone had noted his "problem"—constant conflicts with supervisors and co-workers—and brought in outside counseling, he might not have stolen the KH-11 manual.[28] By 1997, the Project Slammer work was being presented at public meetings of the Security Policy Advisory Board.[29] While a funding cut caused the loss of impetus in the mid-nineties, there are research data used throughout the security community. They emphasize the essential and multi-faceted motivational patterns underlying espionage. Future Slammer analyses will focus on newly developing issues in espionage such as the role of money, the new dimensions of loyalty and what seems to be a developing trend toward economic espionage. Counter-SIGINT (Signals Intelligence) Military and security organizations will provide secure communications, and may monitor less secure systems, such as commercial telephones or general Internet connections, to detect inappropriate information being passed through them. Education on the need to use secure communications, and instruction on using them properly so that they do not become vulnerable to specialized technical interception. Counter-IMINT (Imagery Intelligence) The basic methods of countering IMINT are to know when the opponent will use imaging against one's own side, and interfering with the taking of images. In some situations, especially in free societies, it must be accepted that public buildings may always be subject to photography or other techniques. Countermeasures include putting visual shielding over sensitive targets or camouflaging them. When countering such threats as imaging satellites, awareness of the orbits can guide security personnel to stop an activity, or perhaps cover the sensitive parts, when the satellite is overhead. This also applies to imaging on aircraft and UAVs, although the more direct expedient of shooting them down, or attacking their launch and support area, is an option in wartime. Counter-OSINT (Open-Source Intelligence) While the concept well precedes the recognition of a discipline of OSINT, the idea of censorship of material directly relevant to national security is a basic OSINT defense. In democratic societies, even in wartime, censorship must be watched carefully lest it violate reasonable freedom of the press, but the balance is set differently in different countries and at different times. The United Kingdom is generally considered to have a very free press, but there is the DA-Notice, formerly D-notice system. Many British journalists find that the system is used fairly, but there will always be arguments. In the specific context of counterintelligence, note that Peter Wright, a former senior member of the Security Service who left their service without his pension, moved to Australia before publishing his book Spycatcher. While much of the book was reasonable commentary, it revealed some specific and sensitive techniques, such as Operation RAFTER, a means of detecting the existence and setting of radio receivers. Counter-MASINT (Measurement and Signature Intelligence) MASINT is mentioned here for completeness, but the discipline contains so varied a range of technologies that a type-by-type strategy is beyond the current scope. One example, however, can draw on the Operation RAFTER technique revealed in Wright's book. With the knowledge that Radiofrequency MASINT was being used to pick up an internal frequency in radio receivers, it would be possible to design a shielded receiver that would not radiate the signal that RAFTER monitored. |

防衛的防諜活動 他国のドクトリンとは必ずしも一致しないが、米国のドクトリンでは、CIは主にFISのHUMINTに対抗するものと見なされている。1995年の米陸軍 防諜マニュアルでは、CIはさまざまな情報収集分野に対してより広い範囲を対象としていた。CIの包括的な任務のいくつかは次のように説明されている。 諜報活動に関心のある組織、場所、個人に関する多種多様な脅威データと情報ファイルの開発、維持、普及。これには、反乱分子やテロリストのインフラストラクチャーや、CI任務を支援できる個人も含まれる。 安全保障のあらゆる分野における要員の教育。この構成要素の一つが、多分野にわたる脅威に関するブリーフィングである。ブリーフィングは、その範囲と分類 レベルの両方において、カスタマイズすることが可能であり、またそうすべきである。ブリーフィングは、支援される司令部に対して、その司令部または活動に 対して提起される複合分野の脅威の性質を周知させるために使用することができる。 最近の米国の合同情報ドクトリン[26]では、その主要な範囲を対HUMINT に限定しているが、これには通常、対テロも含まれる。このドクトリンのもとでは、軍やその他の資源に対するすべての情報収集の脅威に対して誰が責任を負う のか、必ずしも明確ではない。米軍の防諜ドクトリンの全範囲は、機密出版物、統合出版物(JP)2-01.2、防諜と統合作戦への人的情報支援に移されて いる。 対HUMINT 対HUMINTは、組織内の敵対的なHUMINT情報源の発見、あるいは二重スパイやスパイとして敵対的なHUMINT情報源となる可能性のある個人の発 見の両方を扱う。防諜の広範な分野に関連するカテゴリーとして、「なぜテロリストになるのか」というものもある[要出典]。 頭字語はMICE: マネー イデオロギー 妥協(または強制) エゴ は、人々が信頼を破って機密資料を開示したり、敵対的な機関に作戦を暴露したり、テロリスト集団に加わったりする最も一般的な理由を示している。したがっ て、経済的ストレス、極端な政治的見解、恐喝に対する潜在的な脆弱性、過度の承認欲求や批判に対する不寛容さなど、これらの分野におけるリスクがないか、 信頼できる人材を監視することは理にかなっている。運が良ければ、従業員の問題を早期に発見し、それを是正するための支援を提供することができ、スパイ行 為を回避できるだけでなく、有用な従業員を維持することができる。 アール・エドウィン・ピッツのケースのように、予防と中和の任務が重なることもある。ピッツはFBI捜査官で、秘密情報をソビエトに、そしてソ連崩壊後は ロシアに売っていた。彼はFBIの偽旗おとり捜査によって捕まった。FBI捜査官がロシア連邦保安庁捜査官を装ってピッツのもとを訪れ、彼を「再活性化」 させるという申し出をしたのだ。彼の活動の動機は、金銭と、FBI捜査官時代の待遇の悪さに対するエゴの両方にあったようだ。彼の刑期は、外国人諜報員に ついて知っていることをすべてFBIに話すことを求めていた。皮肉なことに、彼はロバート・ハンセンによる不審な行動を告げたが、当時はまともに相手にさ れなかった。 情報と作戦開示の動機 スローガンにとどまらず、プロジェクト・スラマーは、中央情報局(CIA)長官直属のインテリジェンス・コミュニティ・スタッフが、米国に対してスパイ活 動を行いそうな人物の特徴を考え出そうとしたものである。これは、「実際のスパイ活動対象者にインタビューし、心理学的に評価することによってスパイ活動 を調査する」ものである。さらに、対象者の私生活や、スパイ活動中に対象者が他人からどのように見られているかをよりよく理解するために、対象者に詳しい 人物に接触する」[27]。 スランマー計画に関する報道と議会による対スパイ活動の監視によると、かなり基本的な機能のひとつは、外国の HUMINT の標的になる可能性を示唆する行動や、すでに潜入されている可能性を示唆する行動がないか、自社の要員を観察することである。ニュース報道によれば、後か ら振り返れば、赤旗が飛んでいたにもかかわらず気づかなかったということである[28]。アルドリッチ・エイムズ、ウォーカー・リング、ロバート・ハンセ ンなど、米国のサービスに侵入したいくつかの重要な事件では、個人が給与と矛盾する支出パターンを示した。支出が変化する人の中には、遺産相続や宝くじに 当たったなど、完全に正当な理由がある場合もあるが、このようなパターンを無視すべきではない。 同僚とうまくやっていくのが難しい微妙なポジションの人物は、エゴに基づくアプローチで妥協される危険性がある。CIAウォッチ・センターの下っ端だった ウィリアム・カンピレスは、偵察衛星KH-11の重要な操作マニュアルを少額で売った。インタビュアーに対して、もし誰かが彼の「問題」、つまり上司や同 僚との絶え間ない衝突を指摘し、外部のカウンセリングを導入していたら、彼はKH-11のマニュアルを盗まなかったかもしれないとカンピレスは示唆した [28]。 1997 年までに、Project Slammer の研究は、安全保障政策諮問委員会(Security Policy Advisory Board)の公開会合で発表されるようになっていた[29] 。それらは、次のことを強調している。 スパイ活動の根底にある本質的かつ多面的な動機パターンを強調している。今後のスラマー分析では、金銭の役割、忠誠心の新たな側面、経済スパイへの発展傾向と思われるものなど、スパイ活動において新たに発展しつつある問題に焦点を当てる予定である。 対シギント(シグナル・インテリジェンス) 軍事・安全保障組織は、安全な通信を提供し、商用電話や一般的なインターネット接続など、安全性の低いシステムを監視して、そこを通過する不適切な情報を 検出することがある。安全な通信を使用する必要性を教育し、特殊な技術による傍受に脆弱にならないよう、適切に使用するよう指導する。 対IMINT(イメージ・インテリジェンス) IMINTに対抗する基本的な方法は、相手がいつ自陣に対して画像を使用するかを知ることと、画像の撮影を妨害することである。状況によっては、特に自由な社会では、公共の建物が常に撮影などの対象となることを受け入れなければならない。 対策としては、敏感なターゲットに視覚的な遮蔽物をかぶせたり、カモフラージュしたりすることが挙げられる。人工衛星を撮影するような脅威に対抗する場 合、軌道を認識することで、人工衛星が頭上にあるときに警備員が活動を停止したり、敏感な部分を覆ったりすることができる。これは航空機やUAVの撮像に も当てはまるが、より直接的な手段である撃墜や発射・支援エリアの攻撃は戦時中のオプションである。 対OSINT(オープンソースインテリジェンス) この概念はOSINTという学問分野が認識されるよりもかなり以前のものであるが、国家安全保障に直接関係する資料の検閲という考え方はOSINTの基本 的な防衛策である。民主主義社会では、たとえ戦時中であっても、検閲は合理的な報道の自由を侵害しないように注意深く行われなければならないが、そのバラ ンスは国や時代によって異なっている。 イギリスは一般的に非常に報道の自由があると考えられているが、DA-Notice(旧D-Notice)制度がある。英国のジャーナリストの多くは、こ の制度が公正に使われていると感じているが、常に議論はある。防諜という具体的な文脈で言えば、年金ももらわずに退官した元保安庁幹部のピーター・ライト は、著書『スパイキャッチャー』を出版する前にオーストラリアに移住している。この本の多くは合理的な解説であったが、無線受信機の存在と設定を探知する 手段であるラフター作戦のような、具体的で機密性の高い技術も明らかにされている。 カウンターMASINT(計測とシグネチャー・インテリジェンス) MASINT については、念のためここで触れておくが、この分野には実に多様な技術が含まれているため、タイプ別の戦略は現在の範囲を超えている。しかし、一つの例と して、ライトの著書の中で明らかにされているラフター作戦のテクニックを利用することができる。高周波 MASINT が無線受信機の内部周波数をピックアップするために使用されているという知識があれば、RAFTER が監視している信号を放射しないようなシールド受信機を設計することは可能であろう。 |

| Theory of offensive counterintelligence Offensive techniques in current counterintelligence doctrine are principally directed against human sources, so counterespionage can be considered a synonym for offensive counterintelligence. At the heart of exploitation operations is the objective to degrade the effectiveness of an adversary's intelligence service or a terrorist organization. Offensive counterespionage (and counterterrorism) is done one of two ways, either by manipulating the adversary (FIS or terrorist) in some manner or by disrupting the adversary's normal operations. Defensive counterintelligence operations that succeed in breaking up a clandestine network by arresting the persons involved or by exposing their actions demonstrate that disruption is quite measurable and effective against FIS if the right actions are taken. If defensive counterintelligence stops terrorist attacks, it has succeeded. Offensive counterintelligence seeks to damage the long-term capability of the adversary. If it can lead a national adversary into putting large resources into protecting from a nonexistent threat, or if it can lead terrorists to assume that all of their "sleeper" agents in a country have become unreliable and must be replaced (and possibly killed as security risks), there is a greater level of success than can be seen from defensive operations alone, To carry out offensive counterintelligence, however, the service must do more than detect; it must manipulate persons associated with the adversary. The Canadian Department of National Defence makes some useful logical distinctions in its Directive on its[30] National Counter-Intelligence Unit. The terminology is not the same as used by other services, but the distinctions are useful: "Counter-intelligence (contre-ingérence) means activities concerned with identifying and counteracting threats to the security of DND employees, CF members, and DND and CF property and information, that are posed by hostile intelligence services, organizations or individuals, who are or may be engaged in espionage, sabotage, subversion, terrorist activities, organized crime or other criminal activities." This corresponds to defensive counterintelligence in other services. "Security intelligence (renseignement de sécurité) means intelligence on the identity, capabilities and intentions of hostile intelligence services, organizations or individuals, who are or may be engaged in espionage, sabotage, subversion, terrorist activities, organized crime or other criminal activities." This does not (emphasis added) correspond directly to offensive counterintelligence, but is the intelligence preparation necessary to conduct offensive counterintelligence. The duties of the Canadian Forces National Counter-Intelligence Unit include "identifying, investigating and countering threats to the security of the DND and the CF from espionage, sabotage, subversion, terrorist activities, and other criminal activity; identifying, investigating and countering the actual or possible compromise of highly classified or special DND or CF material; conducting CI security investigations, operations and security briefings and debriefings to counter threats to, or to preserve, the security of DND and CF interests." This mandate is a good statement of a mandate to conduct offensive counterintelligence. DND further makes the useful clarification,[31] "The security intelligence process should not be confused with the liaison conducted by members of the Canadian Forces National Investigation Service (CFNIS) for the purpose of obtaining criminal intelligence, as the collection of this type of information is within their mandate." Manipulating an intelligence professional, himself trained in counterintelligence, is no easy task, unless he is already predisposed toward the opposing side. Any effort that does not start with a sympathetic person will take a long-term commitment, and creative thinking to overcome the defenses of someone who knows he is a counterintelligence target and also knows counterintelligence techniques. Terrorists on the other hand, although they engage in deception as a function of security appear to be more prone to manipulation or deception by a well-placed adversary than are foreign intelligence services. This is in part due to the fact that many terrorist groups, whose members "often mistrust and fight among each other, disagree, and vary in conviction.", are not as internally cohesive as foreign intelligence services, potentially leaving them more vulnerable to both deception and manipulation. |

攻撃的防諜の理論 現在の防諜ドクトリンにおける攻撃的技術は、主に人的情報源に向けられたものであるため、カウンテレスピオナージは攻撃的防諜の同義語と考えることができ る。諜報活動の核心は、敵の諜報機関やテロ組織の有効性を低下させることである。攻撃的防諜活動(およびテロ対策)は、敵対者(FISまたはテロリスト) を何らかの方法で操るか、敵対者の通常の活動を妨害するかの2つの方法のいずれかで行われる。 関係者を逮捕したり、その行動を暴露したりすることで、秘密ネットワークの崩壊に成功した防衛的防諜活動は、適切な行動がとられれば、FISに対する混乱 はかなり測定可能であり、効果的であることを示している。防衛的防諜活動によってテロ攻撃が阻止されれば、それは成功である。 攻撃的防諜は、敵対国の長期的な能力にダメージを与えようとするものである。存在しない脅威から身を守るために、国家の敵対者に大規模な資源を投入させる ことができれば、あるいは、テロリストに、ある国にいる「潜伏」諜報員はすべて信頼できなくなり、入れ替えなければならない(場合によっては、安全保障上 のリスクとして殺害しなければならない)と思わせることができれば、防衛活動だけでは得られない、より大きな成功がある。 カナダ国防総省は、国家防諜ユニットに関する指令[30]の中で、論理的に有用な区別をしている。この用語は他の省庁が使用しているものとは異なるが、その区別は有用である: 「防諜(contre-ingérence)とは、スパイ活動、破壊工作、破壊活動、テロ活動、組織犯罪、その他の犯罪活動に従事している、または従事し ている可能性のある敵対的な諜報機関、組織、個人によってもたらされる、国防総省職員、CF隊員、国防総省およびCFの財産や情報の安全に対する脅威を特 定し、それに対抗する活動を意味する。これは、他の部局における防衛的防諜活動に相当する。 「安全保障情報(renseignement de sécurité)とは、スパイ活動、破壊工作、破壊活動、テロ活動、組織犯罪、その他の犯罪活動に従事している、または従事している可能性のある敵対的 な情報機関、組織、個人の身元、能力、意図に関する情報を意味する。これは(中略)攻撃的防諜に直接対応するものではなく、攻撃的防諜を行うために必要な 情報準備である。 カナダ軍国家防諜部隊の任務には、「スパイ活動、破壊工作、破壊活動、テロ活動、その他の犯罪活動から、国防総省とCFの安全に対する脅威を特定、調査、 対抗すること、国防総省やCFの高度に機密化された、あるいは特殊な資料が実際に漏洩した、あるいは漏洩する可能性があることを特定、調査、対抗するこ と、国防総省とCFの利益に対する脅威に対抗し、あるいはその安全を維持するために、情報保全の調査、作戦、安全に関するブリーフィングとデブリーフィン グを実施すること」が含まれる。この指令は、攻撃的防諜を行うという指令の良い表現である。 DNDはさらに、「この種の情報の収集はカナダ軍国家捜査局(CFNIS)の任務の範囲内であるため、安全保障情報プロセスは、犯罪情報を得る目的でカナダ軍国家捜査局(CFNIS)の隊員が行う連絡と混同されるべきではない」と有益な説明を行っている[31]。 防諜の訓練を受けた諜報のプロを操るのは、彼がすでに敵側に傾いていない限り、容易なことではない。同情的な人物から始めない努力は、長期的なコミットメントと、自分が防諜対象であることを知り、防諜技術も知っている人物の防御を克服するための創造的思考を必要とする。 他方、テロリストは、安全保障の機能として欺瞞を行ってはいるが、外国の諜報機関よりも、配置の良い敵による操作や欺瞞を受けやすいように見える。これ は、多くのテロリスト・グループのメンバーが「しばしば互いに不信感を抱き、争い、意見が対立し、信念に違いがある」という事実にも起因している。 |

| Johnson, William R. Thwarting Enemies at Home and Abroad: How to Be a Counterintelligence Officer (2009) Ginkel, B. van (2012). "Towards the intelligent use of intelligence: Quis Custodiet ipsos Custodes?". 3 (10). The Hague: The International Centre for Counter-Terrorism. Archived from the original on 2022-12-03. Retrieved 2018-04-06. {{cite journal}}: Cite journal requires |journal= (help) Lee, Newton (2015). Counterterrorism and Cybersecurity: Total Information Awareness (Second ed.). Springer International Publishing Switzerland. ISBN 978-3319172439. Selby, Scott Andrew. The Axmann Conspiracy: The Nazi Plan for a Fourth Reich and How the U.S. Army Defeated It. Berkley (Penguin), Sept. 2012. ISBN 0425252701 Toward a Theory of CI |

|

| Irregular warfare List of counterintelligence organizations FBI Counterintelligence Division SAEDA The Institute of World Politics X-2 Counter Espionage Branch |

非正規戦 防諜組織一覧 FBI防諜部 SAEDA 世界政治研究所 X-2対スパイ支部 |

| https://en.wikipedia.org/wiki/Counterintelligence |

|

リ ンク

文 献

そ の他の情報

Copyleft, CC, Mitzub'ixi Quq Chi'j, 1996-2099

☆

☆

☆