ブロックチェーン

Blockchain

ブロックチェーンとは「公開された台帳で取引などの 記録を行なう仕組みである」(野口悠紀雄 2017:40)。サトシ・ナカモトのビットコイン論文によると「信用・信頼に依存しない」情 報の伝達手段が、ブロックチェーンである。

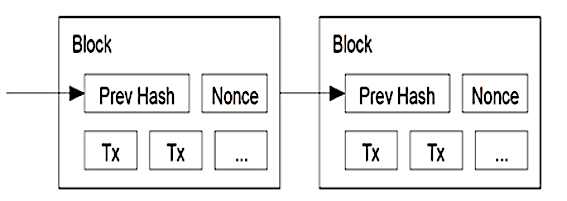

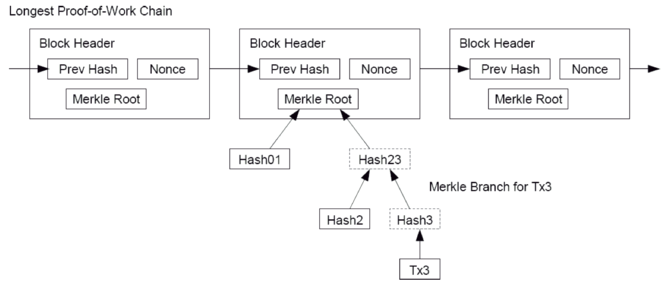

ブロックチェーン(blockchain) は、暗号ハッシュによって安全にリンクされたレコードのリスト(ブロック)が増えていく分散型台帳である。各ブロックには、前の ブロックの暗号ハッシュ、タイムスタンプ、取引データ(一般にデータノードが葉で表されるメルクル木として表現される)が含まれる。各ブロックには前のブ ロックに関する情報が含まれているため、ブロックは事実上チェーンを形成し(リンクリストデータ構造を比較)、各ブロックが前のブロックにリンクする。そ の結果、ブロックチェーンの取引は不可逆的であり、一度記録されると、それ以降のすべてのブロックを変更しない限り、任意のブロックのデータを遡及的に変 更することはできない(英語ウィキペディア)。

+++++++++++++++++++++++++++++++++++++++++++++++++++

「ブロックチェーン(英語: Blockchain)とは、分散型台帳技術、または、分散型ネットワークである。ブロックチェインとも。ビットコインの中核技術(ナカモト・サトシ= Satoshi Nakamotoが 開発)を原型とするデータベースである。ブロックと呼ばれる順序付けられたレコードの連続的に増加するリストを持つ。各ブロックには、タイムスタンプと前 のブロックへのリンクが含まれている。理論上、一度記録すると、ブロック内のデータを遡及的に変更することはできない。ブロックチェーンデータベースは、 Peer to Peerネットワークと分散型タイムスタンプサーバーの使用により、自律的に管理される」- Wiki,ブロックチェーン。

すなわち、野口によるとブロックチェーンの特徴は次 の4つであ る:「(1)記録が公開されること、(2)分散的な仕組みで運用され、管理者が存在しないこと、(3)そのため、運用 コストが低く、システムがダウンしな いこと、(4)事業主体である組織を信頼する必要がないこと」(野口 2017:40)。だが、野口のこのような凡庸な説明では、ブロックチェーンの革新的なところがみえにくい。ナカモト・サトシ(Satoshi NAKAMOTO)以前には、正確なコミュニケーション(情報伝達手 段)には、ノイズのない(あるいは少ない)伝達こそがコミュニケーションの質(=正確さや忠実さ=つまりフィデリティが含まれる)を保証するというテーゼ があったからだ。その意味で、信頼は、リスクを評価する認識能力だと、 言われてきたからである。

ドン・タプスコットら(2016)に言わせれば、そ れは「信頼のプロトコル」ということになる。——逆説的だがナカモトは ビットコイン論文の基幹であ るブロックチェーンは「信頼に依存しない電子取引」によるという。

ブロックチェーンが「信頼のプロトコル」であること は、スマートコントラクトとプルーフ・オブ・ワーク(Smart contract and Proof of Work, PoW)を理解すれば、わかるようになる。

スマートコントラクト(Smart contract) とは、契約(コントラクト)の実行を人間を介さずにおこなうことだ。言い換えると決められたルールで自動的におこなえる〈ドライな契約〉である。金融取引 はドライな契約であるが、それ以外の実物(財)——たとえば研究者にとっての学術論文や先取性のあるデータなどが考えられる——の拡張は、スマートプロパ ティと言われる。

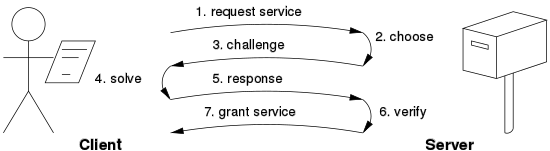

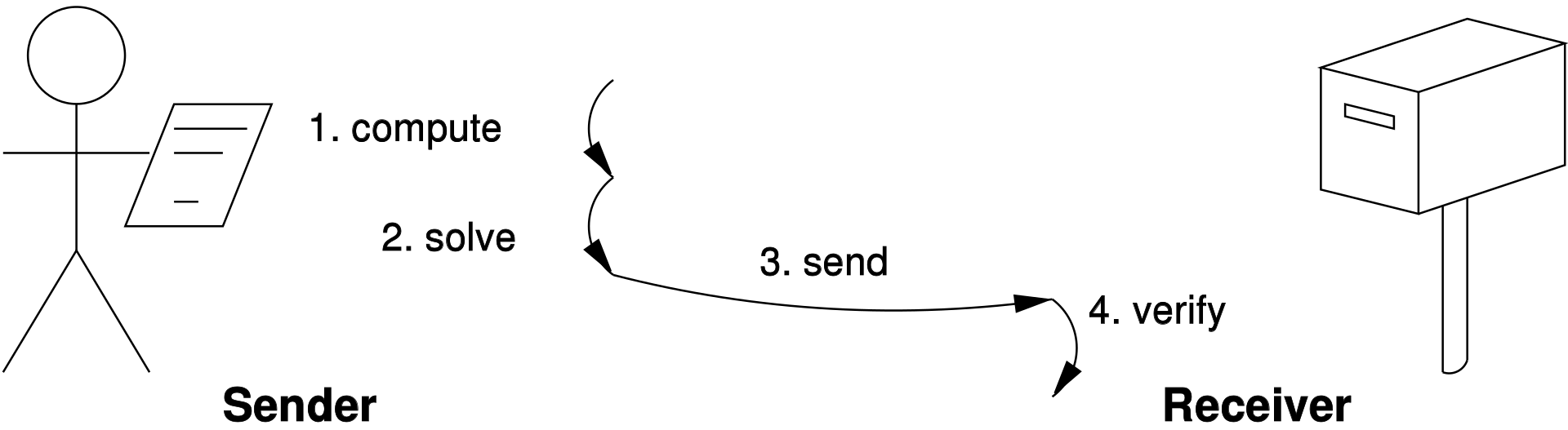

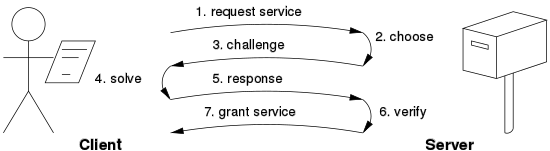

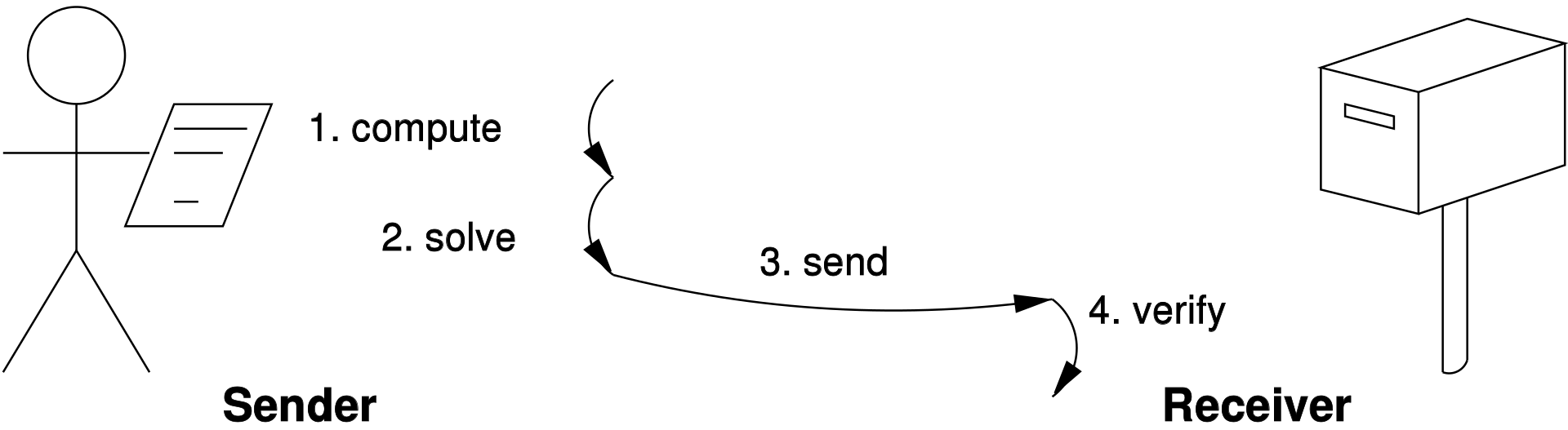

スマートコントラクトを可能にするためには、それら の機械間が(具体的には端末を操作する個人と個人の相対のピア・ツー・ピア[peer to peer, P2P])確実に情報のやり取りをして不当な第三者に介入されないことが重要である。それがプルーフ・オブ・ワーク(Proof of Work, PoW)つまり「きちんと仕事をした証明」が必要なのである。P2Pのあいだで、どうすれば確実な契約関係(PoW)が構築できるの か?

それを可能にするのがハッシュ関数である。ハッシュ 関数はデータの「集まり」を数字に変換する関数であり、もとのデータをこの関数に通すとハッシュという数字の並びが出力される。一度出力されたハッシュ は、逆向きにアルゴリズム計算で見いだすことができない(この例によく使われるのが大きな数の素因数分解)。ハッシュを含めて逆に計算することが困難な関 数を一方向関数という。

ブロックには一定時間内の全部の取引が前のブロック の記録としてあり、ナンス(Nonce)という条件づけられた数字(最 初から一定個数のゼロが並ぶ)が記載される。P2Pのコンピュータのみがナンスを計 算することができるが、このナンスはアルゴリズム計算ではみつけられない。P2Pの片方のコンピュータは数字をひとつづつあてはめていき正しいナンスを見 つける(=マイニング)。正しいナンスを見つけたコンピュータはP2Pのもう一方の相手に発見したと連絡する。受けたP2Pは簡単な計算で確認できる。見 つけた側はタイムスタンプをつけて、P2Pの相手に返事を送る。最初に見つけた相手への報酬へビットコインを得る。このようなやり取りはすべてリアルタイ ムに「公開」される。この取引が終わらないうちに別の取引がおこなわれると、ブロックチェーンの枝分かれ (=フォーク)が生じるが、短い方の枝は取引が無効になり、報酬(=ビットコイン)が得られない。P2Pの取引を第三者がなりすまして改竄しようとして も、ブロックから計算されるハッシュは元のものと異なり、ナンスも計算しなおさねばならない。不正をおこすには計算に膨大なコストがかかる。そのため、正 当な手段でマイニングしたほうが効率がはるかによい。相手を信頼をする必要がなくても、合理的な取引がおこなわれる。つまり、プルーフ・オブ・ワーク (Proof of Work, PoW)つまり「きちんと仕事をした証明」が、このシステムでは可能になる。

+

+

+

+

+

+

●派生的な課題として、これは「学会や専門家を必要としない、学術的真理の担保」という課題

を実現することができる理論(ないしはその基礎)への道を拓く

「純粋なP2P電子マネーによって、金融機関を 通さない甲乙間の直接的オンライン取引が可能になる。電子署名は問題の一部を解決するが、依然信用できる第三者機関による二重使用予防が求めらため、その 恩恵は失われる。当システムはP2P電子マネーにおける二重使用問題の解決を提案する。このネットワークは取引に、ハッシュベースの継続的なプルーフ・オ ブ・ワークチェーンにハッシュ値として更新日時を記録し、プルーフ・オブ・ワークをやり直さない限り変更できない履歴を作成する。最長である一連のチェー ンは、取引履歴を証明するだけでなく、それがCPUパワーの最大のプールから発せられたことを証明する。大多数のCPUパワーがネットワークを攻撃してい ないノード(ネットワーク接続ポイント)によってコントロールされている限り最長のチェーンが作成され、攻撃者を凌ぐ。ネットワーク自体は最小限の構成で よい。メッセージは最善努力原則で送信され、ノードは自由にネットワークから離脱、再接続することができ、離脱していた間のイベントの証明として最長のプ ルーフ・オブ・ワークチェーンを受信する」ナカモト・サトシ(Satoshi Nakamoto, 2010)。

「知の理論」 あるいは「知識の理論」(Theory of Knowledge) とは、国際バカロレアの学士入学(ディプロマ; baccalaureate とはフランス語で学士号の意味)プログラムにおける必修科目のことであり、それ以外の認証システムにおける大学では、通常「認識論」や「認識論入門」に相 当す るものである——正式な日本語訳は「知の理論」。知とはプラトンによる「知的」伝統を汲み「正当化された真なる信念」のことである(→『知の理論(TOK)』)。

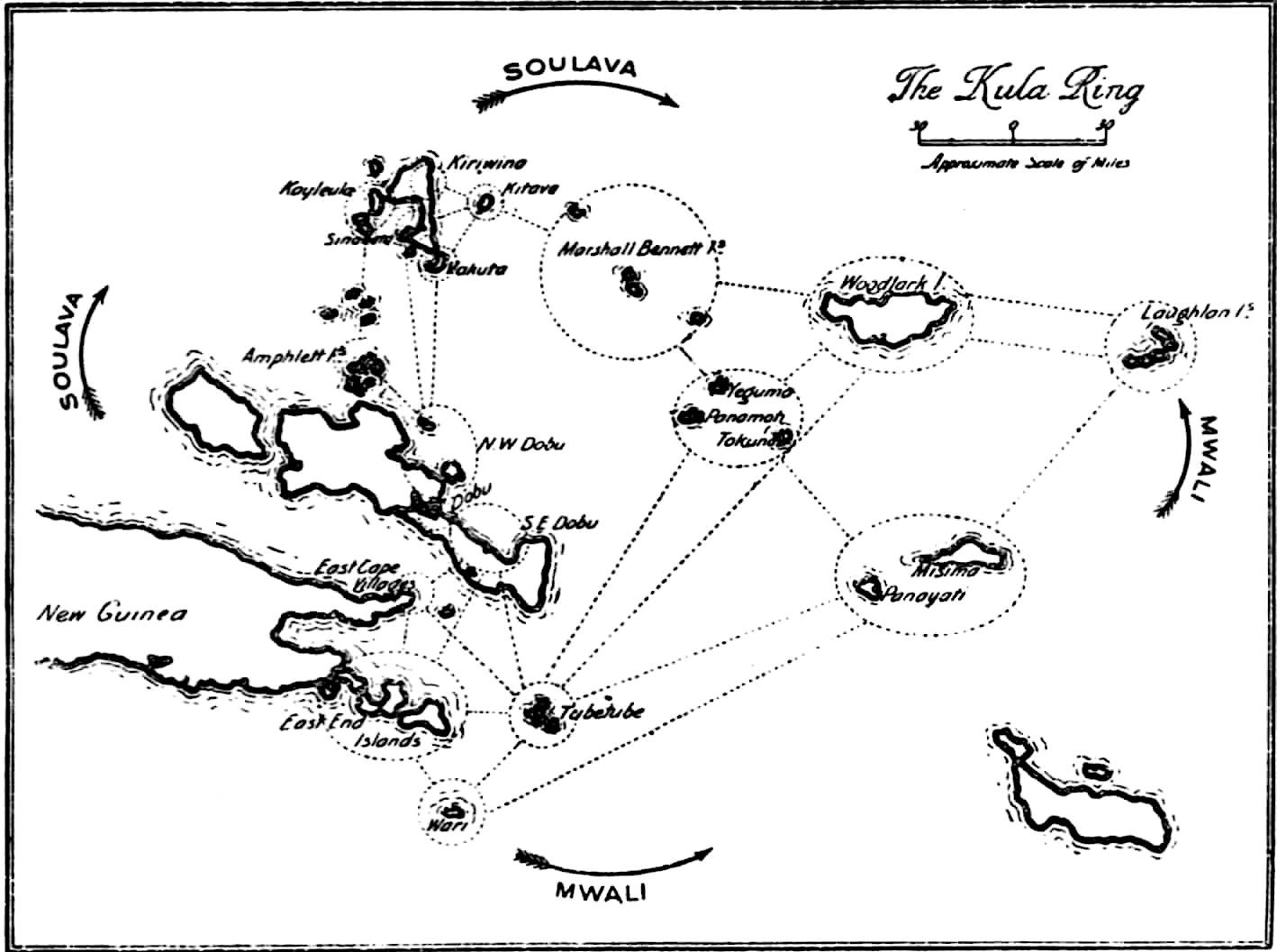

クラ(Kula): トロブリアンド諸島民の実践、より(→「互酬制」)

+

●ブロックチェーンと信頼性について

ケビン・ワーバック『ブロックチェーンの技術と革 新』(1章および2章)ニュートンプレス、原著2018., 邦訳は2021年(Werbach_Blockchain_trust_2018.pdf)

| 頁 |

中心テーゼ: |

サトシ・ナカモトのビットコイン論文によると「信用に依存しない」情報の正確な伝達手段が、ブロックチェーンである。 |

| 43 |

1.「信頼」を再考する 信頼に依存しない方法 |

サトシ・ナカモトのビットコイン論文(日本語)Bitcoin: A Peer-to-Peer

Electronic Cash System(英語) "Abstract. A purely peer-to-peer version of electronic cash would allow online payments to be sent directly from one party to another without going through a financial institution. Digital signatures provide part of the solution, but the main benefits are lost if a trusted third party is still required to prevent double-spending. We propose a solution to the double-spending problem using a peer-to-peer network. The network timestamps transactions by hashing them into an ongoing chain of hash-based proof-of-work, forming a record that cannot be changed without redoing the proof-of-work. The longest chain not only serves as proof of the sequence of events witnessed, but proof that it came from the largest pool of CPU power. As long as a majority of CPU power is controlled by nodes that are not cooperating to attack the network, they'll generate the longest chain and outpace attackers. The network itself requires minimal structure. Messages are broadcast on a best effort basis, and nodes can leave and rejoin the network at will, accepting the longest proof-of-work chain as proof of what happened while they were gone." +++ 「純粋なピア・ツー・ピア(P2P)版の電子マネーは、金融機関を介さずに、オンラインでの支払いをある当事者から別の当事者に直接送ることを可能にす る。デジタル署名はその解決策の一部を提供するが、二重支出を防ぐために信頼できる第三者が必要である場合、主な利点は失われてしまう。私たちは、ピア・ツー・ピア・ネットワークを用いた二重支出問題の解決策を提案する。ネッ トワークは、ハッシュベースのプルーフ・オブ・ワークの継続的なチェーンにトランザクションをハッシュ化することでタイムスタンプを付与し、プルーフ・オブ・ワークをやり直さない限り変更できない記録を形成する。最長の チェーンは、目撃された一連の出来事を証明するだけでなく、それが最大のCPUパワーのプールから来たものであることを証明する。そのため、ネットワークへの攻撃に協力していないノードがCPUパワーの大半を支配している限り、最長の チェーンを生成し、攻撃者を凌駕することができる。また、ネットワーク自体の構造も最小限に抑えられる。メッセージはベストエフォートベースでブロードキャストされ、ノードは自由にネットワークを離 れたり戻ったりすることができ、最長のプルーフ・オブ・ワークチェーンを自分がいない間に起こったことの証明として受け入れることができる」 ドン・タプスコットら(2016)に言わせれば、そ れは「信頼のプロトコル」ということになる。——逆説的だがナカモトは「信頼に依存しない電子取引」という。ワーバックはナカモトのこの部分は間違ってい るという。なぜか? |

| 44 |

信頼の危機 |

・分散型台帳は、信頼の機械である(エ

コノミスト) |

| 45 |

・ロバート・パットナム『孤独なボーリ

ング』 ・フランシス・フクヤマ「信頼なくば立たず」 ・社会的信頼の崩壊→お金しか信用しない世界の登場 |

|

| 46 |

・信頼感の変遷 ・だが社会は信頼によって成り立っている。(ルーマンもそういう——だが、逆説的にナカモトのほうが正しくないか?) ・信頼の定義によるのではないか? |

|

| 47 |

・信頼は社会関係資本(ソーシャル・

キャピタル)として機能(「信頼=ソーシャルキャピタル」説) ・ロナルド・コース ・ビジネスの世界では、雇用者は誰も社員を信頼していない——厳しいキャピタリズムの原理ではないのか? |

|

| 48 |

・レイ・デリンジャー「信頼は猥褻物も同様」——私(池田)もそう思う。では、なぜか、それを理路整然

と説明できないと、単なる批判理論に終わる。 |

|

| 49 |

信頼の定義 |

・強い信頼、弱い信頼論 ・信頼の定義=リスクを評価する認知能力、すげー ・ナイジェリアの王様からの送金情報は、だれも信頼しないが、それはリスクが天文学的に大きいということを認知しているということか?韓国の両班(やんば ん)ならどうか? |

| 50 |

||

| 51 |

・信頼の感情的な側面=直感的要素 |

|

| 52 |

・メルヴィル「詐欺師」 |

|

| 53 |

・アーネット・ベイヤーの信頼定義:他

者から気にかけてもらうこと。 |

|

| 54 |

||

| 55 |

・結局「信頼とは自信にみちたヴァルネラヴィリティ」だという。ま、妥当なところか? |

|

| 56 |

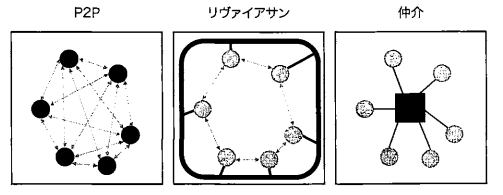

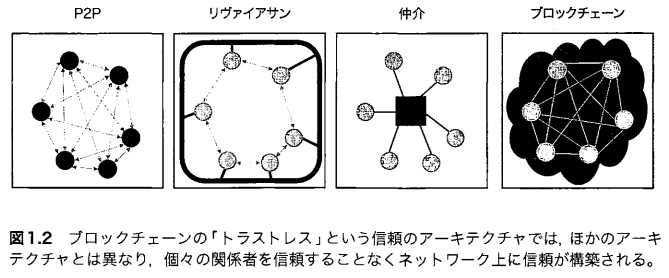

信頼アーキテクチャ:P2P,リヴァイア

サン、仲介 |

黒い部分(●、■)が信頼のコア |

| 57 |

||

| 58 |

||

| 59 |

||

| 60 |

トラストレスという信頼 |

|

| 61 |

|

|

| 62 |

||

| 63 |

・サイバーパンク(信頼・倫理) |

|

| 64 |

||

| 65 |

2. サトシの解決策 信頼されすぎて失敗できない |

|

| 66 |

||

| 67 |

||

| 68 |

||

| 69 |

||

| 70 |

||

| 71 |

||

| 72 |

||

| 73 |

||

| 74 |

はじまりはビットコインだった |

|

| 75 |

||

| 76 |

||

| 77 |

||

| 78 |

||

| 79 |

ナカモト・コンセンサス |

|

| 80 |

||

| 81 |

・シビル攻撃 |

|

| 82 |

||

| 83 |

||

| 84 |

||

| 85 |

||

| 86 |

暗号通貨の重要性 |

|

| 87 |

||

| 88 |

||

| 89 |

||

| 90 |

||

| 91 |

サトシの論文(出典:https://coincheck.blog/292)

| 純粋なP2P電子マネーによって、金融機関を

通さない甲乙間の直接的オンライン取引が可能になる。電子署名は問題の一部を解決するが、依然信用できる第三者機関による二重使用予防が求めらため、その

恩恵は失われる。当システムはP2P電子マネーにおける二重使用問題の解決を提案する。このネットワークは取引に、ハッシュベースの継続的なプルーフ・オ

ブ・ワークチェーンにハッシュ値として更新日時を記録し、プルーフ・オブ・ワークをやり直さない限り変更できない履歴を作成する。最長である一連のチェー

ンは、取引履歴を証明するだけでなく、それがCPUパワーの最大のプールから発せられたことを証明する。大多数のCPUパワーがネットワークを攻撃してい

ないノード(ネットワーク接続ポイント)によってコントロールされている限り最長のチェーンが作成され、攻撃者を凌ぐ。ネットワーク自体は最小限の構成で

よい。メッセージは最善努力原則で送信され、ノードは自由にネットワークから離脱、再接続することができ、離脱していた間のイベントの証明として最長のプ

ルーフ・オブ・ワークチェーンを受信する。 |

|

| 1. イントロダクション インターネットでの商取引は、ほぼ例外なく、電子取引を処理する信用できる第三者機関としての金融機関に頼っているのが現状である。大多数の取引において はこのシステムで十分であるものの、信頼に基づくモデルであるがゆえの弱点は残っている。金融機関は争議の仲裁を避けて通ることができないため、完全に非 可逆的な取引を扱うことができない。仲裁コストが取引のコストを引き上げることで、取引規模は限定され、小額取引の可能性が失われる。また、非可逆的サー ビスに対する非可逆的支払いを提供することができないことによる損失はより広範にわたる。可逆的取引を扱うためには信用が問われる。商業主は顧客に対し用 心深くあらねばならず、顧客から多くの情報を求める。一定の割合の詐欺は避けられないものとして受け入れられている。対個人におけるこれらの損失や支払い の不確さは有形通貨を使うことで避けられるが、第三者機関を通さずに通信チャンネル経由で支払いを可能にするメカニズムは存在していない。必要なのは、信 用ではなく暗号化された証明に基づく電子取引システムであり、これにより希望する二者が信用できる第三者機関を介さずに直接取引できるようになる。コン ピュータ的に事実上非可逆的な取引は売り手を詐欺から守り、容易に実施できる習慣的なエスクロー(第三者預託)メカニズムにより買い手も守られる。この論 文では、時系列取引のコンピュータ的証明を作成するP2P分散型タイムスタンプ・サーバーを用いた、二重支払い問題の解決策を提案する。本システムは、良 心的なノードが集合的に、攻撃者グループのノードを上回るCPUパワーをコントロールしている限り安全である |

|

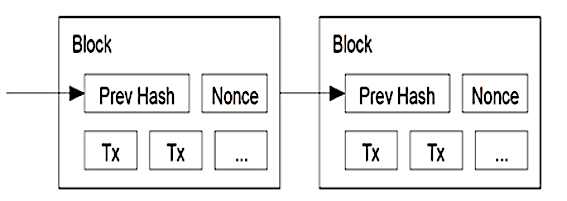

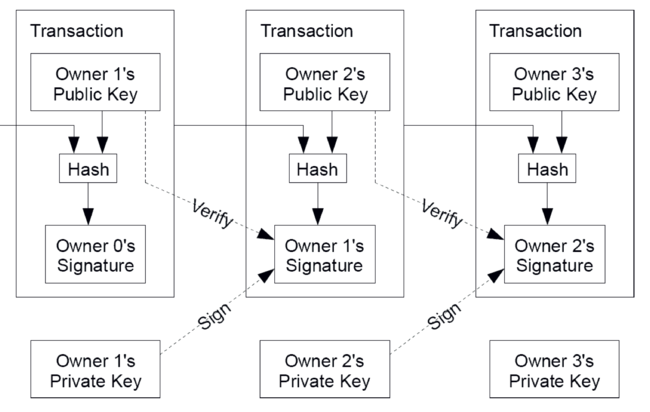

| 2. 取引 一つの電子コインは、連続するデジタル署名のチェーンと定義される。電子コインの各所有者は、直前の取引のハッシュと次の所有者のパブリック・キー(公開 鍵)をデジタル署名でコインの最後に加えることにより、電子コインを次の所有者に転送する。受取人は一連の署名を検証することで、過去の所有権を検証でき る。 無論、問題は受取人には過去の所有者がコインを二重使用していないことを検証できないことにある。一般的な解決法は信用のおける中央機関もしくは造幣局を 間に入れ、全取引を監視させることである。取引の度にコインは造幣局に戻され、新しいコインが発行され、造幣局から新しく発行されたこのコインのみが二重 使用されていないものとして信用される。この解決法の問題は、全取引が造幣局を通じて行われるため、銀行と同様に造幣局を運営している企業に、金融システ ム全ての運命が左右されることである。必要なのは、コインの受取人に今までの所有者らが二重署名していないことを知らせる方法である。この目的において は、最初の取引だけが論点であるので、後の二重支払いの試みについては関係のないものとする。取引がなかったことを明確にするには全取引を監視する必要が ある。造幣局モデルでは造幣局が全取引を監視し取引の順番を決定していた。これを第三者機関なしに行うには、取引が公開され、参加者たちが受け取った順番 の唯一の取引履歴に合意することのできるシステムが必要となる。受取人は取引毎に、 取引が行われた時点で大多数のノードがそのコインが初めて使用されたこ とに賛同したという証明を必要とする。  |

|

| 3. タイムスタンプ・サーバー 提案する解決法は、まずタイムスタンプ・サーバーから始まる。タイムスタンプ・サーバーは、タイムスタンプされる複数アイテムを含むデータブロックをハッ シュとして処理し、そのハッシュを新聞やUsenetポスト[2-5]のように広範囲に公開する。タイムスタンプにより、そのデータがタイムスタンプされ た時点でハッシュとなるために存在していたことが証明される。各タイムスタンプはそのハッシュの中に直前のタイムスタンプを含んでいくことでチェーンを形 成し、タイムスタンプが増えるたびに以前のタイムスタンプを強化していく。 |

|

| 4. プルーフ・オブ・ワーク P2Pベースで分散型サーバーを実行するには、新聞や Usenetポストというよりはアダム・バックのハッシュキャッシュ[6]に似た、 プルーフ・オブ・ ワークシステムを使用する必要がある。プルーフ・オブ・ワークには、例えばSHA-256のような、ハッシュ化された時に0ビットの番号で 始まるハッシュ 値のスキャンが含まれる。通常作業に要求されるのは、必要な0ビットの番号の指数関数であり、これはハッシュ一つを実行することで検証される。我々のタイ ムスタンプネットワークでは、ハッシュ化の際に要求される0ビットを与える値が見つかるまでの間、データブロックにワンタイムパスワードを足すことでプ ルーフ・オブ・ワークを実現している。一度プルーフ・オブ・ワークを満たすべくCPUパワーが費やされると、この作業をやり直さない限りそのデータブロッ クを変更することはできない。その後のデータブロックもチェーン化されて後に連なるため、該当ブロックを書き換えようとするならば、それ以降の全てのブ ロックを書き換えなくてはならない。 このプルーフ・オブ・ワークはまた、多数決で意思決定をする際の代表をどうするかという問題を解決する。もし1IPアドレスにつき一票としたならば、多く のIPアドレスを取得できる者は誰でもシステムを乗っ取ることができてしまう。プルーフ・オブ・ワークは原則的に1CPUにつき一票である。多数決の意思 決定は、最も多くのプルーフ・オブ・ワークの労力が費やされたことを示す最も長いチェーンによって表される。CPUパワーの過半数が良心的なノードによっ てコントロールされるとき、その良心的なチェーンは他のどのチェーンよりも早く成長する。過去のデータブロックを書き換えるためには、攻撃者はそのブロッ クのプルーフ・オブ・ワークだけでなくその後に続くプルーフ・オブ・ワークを書き換え、さらに良心的なチェーンに追いつき、追い越さなければならない。低 速の攻撃者が良心的チェーンに追いつく可能性は、後続のブロックが追加されるごとに指数関数的に減少していくことをのちに説明する。加速するハードウェア スピードと長期的に変動する利益レートに対応するために、プルーフ・オブ・ワーク算出の難易度は、一時間ごとのブロック数を一定の平均値に保つことを目指 す平均移動によって決定される。ブロック算出のスピードが速ければ速いほど難易度が 増す。 |

|

| 5. ネットワーク ネットワーク実行の手順は以下の通りである 新しい取引は全ノードに送信される。 各ノードが新しい取引をブロックに取り入れる。 各ノードがそのブロックへのプルーフ・オブ・ワークを算出する。 プルーフ・オブ・ワークを見つけ次第、各ノードはそれを全ノードに告知する。 ノードは、ブロックに含まれる全ての取引が有効であり、以前に使われていない場合のみ、それを承認する。 ノードは、承認されたブロックのハッシュを直前のハッシュとして用いて、チェーンの次のブロックの作成を開始することで、ブロック承認を表明する。 ノードは常に最長のチェーンを正しいものと判断し、それをさらに延長しようとする。もし二つのノードが同時に異なる二パターンのブロックを次のブロックと して告知した場合、ノードによって受信の順番が入れ替わる可能性がある。その場合、ノードは最初に受信した方のブロックを処理するが、もう一つのブロック も保存しそちらのチェーンが長くなった場合に備えておく。次のプルーフ・オブ・ワークが発見され、どちらかのチェーンが伸びたとき、そちらが正しいチェー ンと認識され、もう一つのチェーンに取り組んでいたノードはより長いチェーンに切り替える。 新しい取引の告知は必ずしも全ノードに届かなくともよい。告知が多数のノードに受信されている限り、やがてブロックに組み込まれる。ブロック告知もまた メッセージの欠落に耐えうる。ノードがブロックを受信しなかった場合、次のブロックを受信するときにそれを要求し、一つ受信していなかったことを認識す る。 |

|

| 6. インセンティブ 慣例により、ブロック内の最初の取引は新しいコインを始める特別な取引とされ、そのコインはブロック作成者のものとなる。これはノードにネットワークを支 持するインセンティブとなると同時に、コインを発行する中央機関不在の中、最初にコインを配布する方法としても機能する。新しいコインを一定量安定して追 加していくことは、金鉱労働者が働いて採金し、金の流通量を増やすことと似ている。我々の場合は、働いてるのはCPU時間と電力である。インセンティブ は、取引手数料によっても得ることができる。もしある取引でアウトプットされた価値がインプットされた価値よりも少ない場合、その差は取引手数料としてそ の取引を含むブロックのインセンティブに加算される。ひとたびコインの流通量が既定の数値に達するとインセンティブを取引手数料として使うことが可能にな り、またコインは既定以上流通されないのでインフレからは完全に解放される。インセンティブはノードが良心的であり続ける動機となりうるだ ろう。もし欲深 い攻撃者が良心的なノードの合計を上回るCPUパワーを作り出すことができたとして、攻撃者はそのパワーを使って、他の良心的なノードから自分の支払った 金額を盗んで取り戻すか、新しいコインを作り出すかの選択を迫られることになり、おのずと自分の資産価値とそれを支えるシステムを損なうよりも、ルールに 従って行動し、他の全ノードを合わせたよりも多くの新しいコインを作りだすほうが、自分の利益になると考えるだろう。 |

|

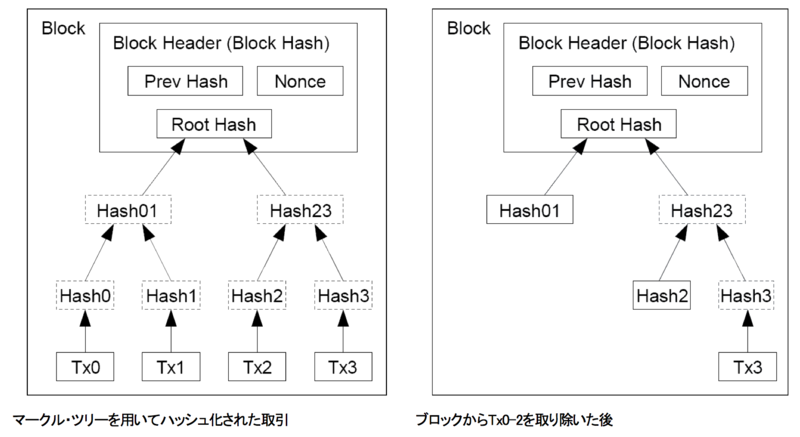

| 7. ディスク・スペースをリクレイムする コインの最新の取引が十分な数のブロックに書き込まれると、それ以前の 取引記録はディスク・スペースを節約するために破棄することができる。ブロックの ハッシュを壊さずにこの作業を行うために、取引はそのブロックのハッシュにルートしか含まないマークル・ツリー(Merkle Tree[7][2][5])を用いてハッシュ化される。古いブロックは、ツリーのブランチを取り除くことで軽くすることができる。インテリア・ハッシュ を保存する必要はない。 マークル・ツリーを用いてハッシュ化された取引ブロックからTx0-2を取り除いた後引なしのブロック・ヘッダーは約80 bytesである。仮に十分ごとに一つのブロックが作成されると仮定すると、80 bytes × 6 ×24 ×365 = 4.2 MB/年 となる。2008年の時点で平均的なパソコンは2 GBのRAMで売られており、ムーアの法則によると1.2 GB/年のペースで増大すると予測されるので、ブロック・ヘッダーをメモリに保存しておく必要があってもスペースの問題はないはずである。  |

|

| 8. 簡易版支払い検証 完全なネットワークノードを実行していなくとも、支払いを検証することは可能である。ユー ザーは、ネットワークノードにクエリーを行って得られる最長の チェーンが含む各ブロックのブロック・ヘッダーのコピーを保存しておくだけで、そのブロックにタイムスタンプされている取引をブロックにリンクしている マークル・ブランチを得ることができるからだ。ユーザー自身が自らそ の取引をチェックすることはできないが、そのマークル・ブランチをチェーンにリンクす ることで、ネットワークがその取引を承認済みということが確認でき、またその後にブロックが加えられていったことでさらなる確証が得られる。 このように、良心的なノードがネットワークをコントロールする限り検証は信頼のおけるものとなるが、ネットワークが攻撃者に乗っ取られた場合には脆弱にな る。ネットワークは自身で取引を検証できる一方で、各ノードが行う簡易版は、攻撃者 がネットワークを乗っ取り続ける限り攻撃者の偽造した取引にだまされて しまう。一つの対処法は、ネットワークが不正なブロックを感知したときに発するアラートを受信する設定にしておき、受信した場合はユーザーのソフトウェア によりブロック全体とアラートされた取引をダウンロードし、不一致を確認することである。頻繁に支払いを受け取るビジネスに関しては、より独立した安全性 とスピードの速い検証のために、独自のノードを運営するほうが良いだろう。  |

|

| 9. 価値の結合や分割 一つ一つのコインを個別に扱うことも可能な一方で、取引に使われる金額を1セントずつ個別に取引することは非常に不便だ。価値の分割や結合を可能にするた めに、取引には複数のインプットとアウトプットが含まれる。通常、インプットはより価値の大きい前の取引からの一つのインプットか小額のものをいくつか合 わせた複数のインプットで、アウトプットは多くても二つ、次の支払いに向かうものが一つと、おつりがあればそれを支払い元に戻すものが一つである。 注目すべきは、一つの取引が複数の取引に依存し、それらの取引もまた多数の取引に依存しているファンアウトはここでは問題でないことである。取引履歴から ある取引の完全に独立したコピーを抽出する必要性はあり得ないからである。 |

|

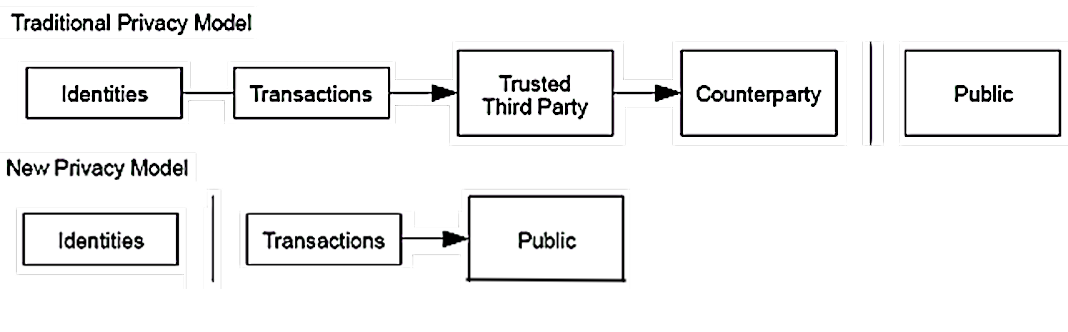

| 10. プライバシー 従来の銀行モデルは、情報へのアクセスを関連団体と信頼のおける第三者 機関に限定することで一定レベルのプライバシーを実現している。全取引を公開する必要性はこの可能性を除外するが、情報のフローを他の箇所で分断すること でプライバシーを保つことができる。パブリック・キーを匿名にするのである。誰かが他者にどれだけのコインを送っているかは公開されるが、その取引情報は 誰にもリンクされていない。これは個別の取引の時間やサイズ、「テープ」は公開されても取引の当事者は明らかにされない証券取引で公表されるのと同等の情 報レベルである。  追加のファイアウォールとして、同一の所有者にリンクされることを防止するために、取引は一回ごとに新しいペアのキーを用いる必要がある。複数インプット の場合はそれらのインプットが同じ所有者に所有されていることがどうしても露見するので、多少のリンクを避けることはできない。リスクは、もしキーの所有 者が明らかになった場合、そのリンクにより同じ所有者が関わった他の取引も露見する可能性があることである。 |

|

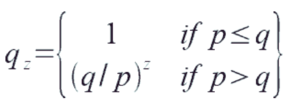

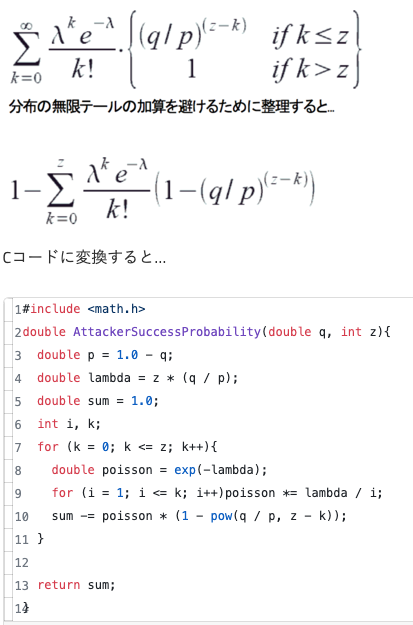

| 11. 計算 攻撃者が正当なチェーンよりも速いスピードで偽のチェーンを作成しよう とするシナリオを考えてみる。仮にそれに成功したとしても、コインを無から創り出し たり攻撃者自身が所有したことのないコインを盗んだりというようにシステムを自由に操れるようになるわけではない。ノードは無効な取引を用いた支払いも無 効な取引を含んだブロックも拒絶するからである。攻撃者にできるのは自身の取引記録を書き換えることで、最近支払った金額を取り返そうとすることだけであ る。良心的なチェーンと攻撃者のチェーンの競争は二項酔歩(二項ランダムウォーク)と特徴づけられる。成功のイベントは良心的なチェーンが一ブロック延長 してリードが一つ増えること、失敗のイベントは攻撃者のチェーンが一ブロック延長して差が一つ縮められることである。攻撃者が与えられた遅 れを取り戻す確 率はギャンブラー破産の問題と似ている。無限の資金を持つギャンブラーが赤字からスタートして損益分岐点を目指して無数の賭けを行うと仮定する。彼が損益 分岐点に到達する確率、もしくは攻撃者が良心的なチェーンに追いつく確率は以下のように計算することができる。 P = 良心的なノードが次のブロックを見つける確率 q = 攻撃者が次のブロックを見つける確率 qz= 攻撃者がzブロックの遅れから追いつく確率  p>q というわれわれの仮定を前提とすると、追いつかなくてはならないブロックの数が増えるにしたがい確率は指数関数的に下がっていく。この分の悪い確率のもと では、初期の段階でよほどの幸運に恵まれて突進しない限り、彼が追いつく確率は、さらに遅れをとっていく中でまずあり得ないほど小さくなっていく。次に、 新しい取引の受け手が、送り手がもう取引内容を変更できないと確信できるまでにどれだけの時間、待つ必要があるかを考える。送り手が攻撃者で、受け手に支 払いを済ませたとしばらくの間信じ込ませたのちに自分に払い戻そうとしていると仮定する。その場合受け手はアラートを受信するが、送り手(攻撃者)はその 時点ですでに手遅れとなっていることを望むものとする。受け手はパブリック・キーを作成し、電子署名する直前にそれを送り手に送る。これにより、送り手が 前もって偽のチェーンを用意しておきパブリック・キーが送られてきた瞬間に偽の取引を行うことを防止できる。取引が送信されるやいなや、不 正な送り手(攻 撃者)は密かにもう一つのバージョンの取引を含んだパラレル・チェーンの作成に取りかかる。受け手は自分の取引がブロックに加えられ、z 個のブロックがその後にリンクされるまで待つ。受け手には攻撃者の正確な進捗は分からないが、正当なブロックが平均的な時間で作成されたと仮定すると、攻 撃者の進捗は以下のポアソン分布の期待値で求められる。 f:id:bitcoin_picks:20140915155426p:plain 攻撃者がこの時点で追いつくことのできる確率を求めるには、彼の行うことのできた仕事量あたりのポアソン分布密度を、その時点での追いつくことができた確 率で掛ける。  いくつか実行してみると、zが増えるにしたがって確率が指数関数的に下がっていくことが分かる。 q=0.1 z=0 P=1.0000000 z=1 P=0.2045873 z=2 P=0.0509779 z=3 P=0.0131722 z=4 P=0.0034552 z=5 P=0.0009137 z=6 P=0.0002428 z=7 P=0.0000647 z=8 P=0.0000173 z=9 P=0.0000046 z=10 P=0.0000012 q=0.3 z=0 P=1.0000000 z=5 P=0.1773523 z=10 P=0.0416605 z=15 P=0.0101008 z=20 P=0.0024804 z=25 P=0.0006132 z=30 P=0.0001522 z=35 P=0.0000379 z=40 P=0.0000095 z=45 P=0.0000024 z=50 P=0.0000006 Pが0.1%以下の時について値を求めると… P < 0.001 q=0.10 z=5 q=0.15 z=8 q=0.20 z=11 q=0.25 z=15 q=0.30 z=24 q=0.35 z=41 q=0.40 z=89 q=0.45 z=340 |

|

| 12. 結論 本論文では、信用に依存しない電子取引のシステムを提案した。電子署 名で作られるコインという従来通りのフレームワークは所有権を強くコントロールを実現できるが、二重支払い防止対策なしには不完全である。その解決策とし て、良心的なノードがCPUパワーの過半数をコントロールする限り、プルーフ・オ ブ・ワークを使って記録された公開型の取引履歴を攻撃者が変えようとすることが、コンピュータ的に加速度的に実質上実行不可能になっていくP2Pネット ワークを提案した。ネットワークは非構造の単純性により堅固になって いる。各ノードは同時に動作するが協調性は低い。メッセージは最善努 力原則で送信すればよく、また特定の場所に転送されるわけではないのでノードが特定される必要性はない。ノードは自由にネットワークに接 続、離脱でき、離脱していた間のプルーフ・オブ・ワーク・チェーンをその間の取引の証明として承認する。ノードはCPUパワーを用いて受信したチェーンへ の承認・拒絶を表明し、受信したチェーンが有効であると受け入れた場合にはそれに含まれるブロックを延長することで承認を表明し、無効なブロックであれば それらの処理を拒否することで拒絶を表明する。必要なルールやインセンティブはこの 合意メカニズムに従って実行できる。 |

|

| https://coincheck.blog/292 |

|

| Proof of work (PoW) is a form of

cryptographic proof in which one party (the prover) proves to others

(the verifiers) that a certain amount of a specific computational

effort has been expended.[1] Verifiers can subsequently confirm this

expenditure with minimal effort on their part. The concept was invented

by Moni Naor and Cynthia Dwork in 1993 as a way to deter

denial-of-service attacks and other service abuses such as spam on a

network by requiring some work from a service requester, usually

meaning processing time by a computer. The term "proof of work" was

first coined and formalized in a 1999 paper by Markus Jakobsson and Ari

Juels.[2][3] Proof of work was later popularized by Bitcoin as a foundation for consensus in a permissionless decentralized network, in which miners compete to append blocks and mine new currency, each miner experiencing a success probability proportional to the computational effort expended. PoW and PoS (proof of stake) remain the two best known Sybil deterrence mechanisms. In the context of cryptocurrencies they are the most common mechanisms.[4] A key feature of proof-of-work schemes is their asymmetry: the work – the computation – must be moderately hard (yet feasible) on the prover or requester side but easy to check for the verifier or service provider. This idea is also known as a CPU cost function, client puzzle, computational puzzle, or CPU pricing function. Another common feature is built-in incentive-structures that reward allocating computational capacity to the network with value in the form of cryptocurrency.[5][6] The purpose of proof-of-work algorithms is not proving that certain work was carried out or that a computational puzzle was "solved", but deterring manipulation of data by establishing large energy and hardware-control requirements to be able to do so.[5] Proof-of-work systems have been criticized by environmentalists for their energy consumption.[7] |

Proof

of work (PoW)

は、暗号証明の一種で、ある当事者(Prover)が他の当事者(Verifiers)に対して、ある特定の計算量が費やされたことを証明するものである[1]

。その後、Verifiersは最小限の労力でこの支出を確認できる。この概念は、1993年にMoni NaorとCynthia

Dworkによって考案された。サービス要求者に何らかの作業(通常はコンピュータによる処理時間)を要求することによって、ネットワーク上のサービス拒

否攻撃やスパムなどのサービス不正を抑止する方法である。プルーフ・オブ・ワーク」という言葉は、1999年にMarkus

JakobssonとAri Juelsが発表した論文で初めて使われ、形式化されました[2][3]。 ビットコインでは、マイナーが競ってブロックの追加や新しい通貨の採掘を行い、各マイナーは費やした計算量に比例した成功確率を経験する。PoWとPoS (proof of stake)は、シビルの抑止力として最もよく知られている2つのメカニズムである。暗号通貨の文脈では、これらが最も一般的なメカニズムである[4]。 プルーフ・オブ・ワーク方式の主な特徴は、その非対称性にある。すなわち、作業(計 算)は、証明者や要求者側では適度に難しく(しかし実現可能)、検証者やサービス提供者にとっては確認しやすいものでなければならない。こ の考え方は、CPUコスト関数、クライアントパズル、計算パズル、CPU価格関数などとも呼ばれる。また、計算能力をネットワークに割り当てることで、暗 号通貨という価値で報いるインセンティブ構造が組み込まれていることも共通の特徴である[5][6]。 プルーフ・オブ・ワーク・アルゴリズムの目的は、ある作業が行われたこ とや計算パズルが「解けた」ことを証明することではなく、それができるようにするための大きなエネルギーとハードウェア制御の要件を確立することによって データの操作を抑止することにある[5]。プルーフ・オブ・ワーク・システムは、エネルギー消費について環境主義者から批判されている [7]。 |

| One popular system, used in

Hashcash, uses partial hash inversions to prove that computation was

done, as a goodwill token to send an e-mail. For instance, the

following header represents about 252 hash computations to send a

message to calvin@comics.net on January 19, 2038: X-Hashcash: 1:52:380119:calvin@comics.net:::9B760005E92F0DAE It is verified with a single computation by checking that the SHA-1 hash of the stamp (omit the header name X-Hashcash: including the colon and any amount of whitespace following it up to the digit '1') begins with 52 binary zeros, that is 13 hexadecimal zeros:[1] 0000000000000756af69e2ffbdb930261873cd71 Whether PoW systems can actually solve a particular denial-of-service issue such as the spam problem is subject to debate;[8][9] the system must make sending spam emails obtrusively unproductive for the spammer, but should also not prevent legitimate users from sending their messages. In other words, a genuine user should not encounter any difficulties when sending an email, but an email spammer would have to expend a considerable amount of computing power to send out many emails at once. Proof-of-work systems are being used by other, more complex cryptographic systems such as bitcoin, which uses a system similar to Hashcash.[8] |

Hashcashで使われている人気のあるシステムの1つは、電子メー

ルを送るための親善の証として、計算が行われたことを証明するために部分的なハッシュの逆変換を使う。例えば、次のヘッダーは、2038年1月19日に

calvin@comics.net にメッセージを送るために約252回のハッシュ計算を行ったことを表している: X-Hashcash: 1:52:380119:calvin@comics.net:::9B760005E92F0DAE これは、スタンプのSHA-1ハッシュ(コロンとそれに続く数字「1」までの空白を含むヘッダー名X-Hashcash:を省略)が52個の2進数ゼロで 始まること、つまり13個の16進数ゼロであることを確認することで1回の計算で検証できる[1]。 0000000000000756af69e2ffbdb930261873cd71 PoWシステムが、スパム問題のような特定のサービス拒否問題を実際に解決できるかどうかは議論の余地がある[8][9]。システムは、スパムメールの送 信がスパム送信者にとって明らかに非生産的でなければならないが、正当なユーザーのメッセージ送信を妨げないことも必要である。言い換えれば、本物のユー ザーは電子メールを送信する際に何の困難も感じないはずだが、電子メールスパマーは一度に多くの電子メールを送信するためにかなりの量の計算能力を消費し なければならないだろう。プルーフ・オブ・ワーク・システムは、ハッシュキャッシュに似たシステムを使用するビットコインなど、より複雑な他の暗号システ ムでも使用されている[8]。 |

| Variants There are two classes of proof-of-work protocols. Challenge–response protocols assume a direct interactive link between the requester (client) and the provider (server). The provider chooses a challenge, say an item in a set with a property, the requester finds the relevant response in the set, which is sent back and checked by the provider. As the challenge is chosen on the spot by the provider, its difficulty can be adapted to its current load. The work on the requester side may be bounded if the challenge-response protocol has a known solution (chosen by the provider), or is known to exist within a bounded search space.  Solution–verification protocols do not assume such a link: as a result, the problem must be self-imposed before a solution is sought by the requester, and the provider must check both the problem choice and the found solution. Most such schemes are unbounded probabilistic iterative procedures such as Hashcash.  Known-solution protocols tend to have slightly lower variance than unbounded probabilistic protocols because the variance of a rectangular distribution is lower than the variance of a Poisson distribution (with the same mean).[further explanation needed] A generic technique for reducing variance is to use multiple independent sub-challenges, as the average of multiple samples will have a lower variance. There are also fixed-cost functions such as the time-lock puzzle. Moreover, the underlying functions used by these schemes may be: CPU-bound where the computation runs at the speed of the processor, which greatly varies in time, as well as from high-end server to low-end portable devices.[10] Memory-bound[11][12][13][14] where the computation speed is bound by main memory accesses (either latency or bandwidth), the performance of which is expected to be less sensitive to hardware evolution. Network-bound[15] if the client must perform few computations, but must collect some tokens from remote servers before querying the final service provider. In this sense, the work is not actually performed by the requester, but it incurs delays anyway because of the latency to get the required tokens. Finally, some PoW systems offer shortcut computations that allow participants who know a secret, typically a private key, to generate cheap PoWs. The rationale is that mailing-list holders may generate stamps for every recipient without incurring a high cost. Whether such a feature is desirable depends on the usage scenario. |

バリエーション プルーフ・オブ・ワーク・プロトコルには、2つのクラスがある。 チャレンジ・レスポンス型プロトコルは、要求者(クライアント)と提供者(サーバー)の間に直接的な対話的リンクを想定しています。プロバイダはチャレン ジ、例えばある特性を持つ集合の中の項目を選び、要求者は集合の中から関連する応答を見つけ、それを返送してプロバイダがチェックします。課題はプロバイ ダーがその場で選択するため、その難易度は現在の負荷に合わせることができる。チャレンジ・レスポンス・プロトコルに既知の解(プロバイダが選択)がある か、あるいは有界の探索空間内に存在することが知られている場合、要求者側の作業は制限されることがある。  解決策の検証プロトコルは、そのようなリンクを想定していません。その結果、要求者が解決策を求める前に、問題を自ら課す必要があり、提供者は問題の選択 と見つかった解決策の両方をチェックしなければなりません。このような方式の多くは、Hashcashのような無拘束確率的反復手続きである。 矩形分布の分散はポアソン分布(平均は同じ)の分散よりも低いため、既知解プロトコルは非拘束確率論的プロトコルよりも分散がわずかに低い傾向があります [further explanation needed] 分散を減らすための一般的手法は、複数のサンプルの平均がより低い分散になるように、独立したサブチャレンジを複数使うことである。  また、タイムロックパズルのような固定費関数もある。 さらに、これらの方式で使用される基礎的な関数は、以下のようなものがある: CPU-bound:計算がプロセッサの速度で実行され、ハイエンドサーバからローエンドの携帯機器まで、時間的に大きく変化する[10] 。 メモリバウンド[11][12][13][14]:計算速度がメインメモリへのアクセス(レイテンシまたは帯域幅)によって制限され、その性能はハード ウェアの進化の影響を受けにくいと予想される。 ネットワークバウンド型[15]は、クライアントが実行する計算量は少ないが、最終的なサービスプロバイダーに問い合わせる前に、リモートサーバーからい くつかのトークンを収集する必要がある場合である。この意味で、要求は実際には実行されないが、必要なトークンを取得するための待ち時間が発生するため、 遅延が発生する。 最後に、いくつかのPoWシステムでは、秘密(通常は秘密鍵)を知っている参加者が安価なPoWを生成できるように、ショートカット計算を提供していま す。その根拠は、メーリングリストの所有者が、高いコストをかけずにすべての受信者のために切手を生成することができるというものである。このような機能 が望ましいかどうかは、使用シナリオに依存する。 |

| https://en.wikipedia.org/wiki/Proof_of_work |

★ブロックチェーン(ウィキペディア・英語)

ブロックチェーン(blockchain) は、暗号ハッシュによって安全にリンクされたレコードのリスト(ブロック)が増えていく分散型台帳である。各ブロックには、前の ブロックの暗号ハッシュ、タイムスタンプ、取引データ(一般にデータノードが葉で表されるメルクル木として表現される)が含まれる。各ブロックには前のブ ロックに関する情報が含まれているため、ブロックは事実上チェーンを形成し(リンクリストデータ構造を比較)、各ブロックが前のブロックにリンクする。そ の結果、ブロックチェーンの取引は不可逆的であり、一度記録されると、それ以降のすべてのブロックを変更しない限り、任意のブロックのデータを遡及的に変 更することはできない。

| A blockchain

is a distributed ledger with growing lists of records (blocks) that are

securely linked together via cryptographic hashes.[1][2][3][4] Each

block contains a cryptographic hash of the previous block, a timestamp,

and transaction data (generally represented as a Merkle tree, where

data nodes are represented by leaves). Since each block contains

information about the previous block, they effectively form a chain

(compare linked list data structure), with each additional block

linking to the ones before it. Consequently, blockchain transactions

are irreversible in that, once they are recorded, the data in any given

block cannot be altered retroactively without altering all subsequent

blocks. Blockchains are typically managed by a peer-to-peer (P2P) computer network for use as a public distributed ledger, where nodes collectively adhere to a consensus algorithm protocol to add and validate new transaction blocks. Although blockchain records are not unalterable, since blockchain forks are possible, blockchains may be considered secure by design and exemplify a distributed computing system with high Byzantine fault tolerance.[5] A blockchain was created by a person (or group of people) using the name (or pseudonym) Satoshi Nakamoto in 2008 to serve as the public distributed ledger for bitcoin cryptocurrency transactions, based on previous work by Stuart Haber, W. Scott Stornetta, and Dave Bayer.[6] The implementation of the blockchain within bitcoin made it the first digital currency to solve the double-spending problem without the need for a trusted authority or central server. The bitcoin design has inspired other applications[3][2] and blockchains that are readable by the public and are widely used by cryptocurrencies. The blockchain may be considered a type of payment rail.[7] Private blockchains have been proposed for business use. Computerworld called the marketing of such privatized blockchains without a proper security model "snake oil";[8] however, others have argued that permissioned blockchains, if carefully designed, may be more decentralized and therefore more secure in practice than permissionless ones.[4][9] |

ブロックチェーン(blockchain)

は、暗号ハッシュによって安全にリンクされたレコードのリスト(ブロック)が増えていく分散型台帳である[1][2][3][4]。各ブロックには、前の

ブロックの暗号ハッシュ、タイムスタンプ、取引データ(一般にデータノードが葉で表されるメルクル木として表現される)が含まれる。各ブロックには前のブ

ロックに関する情報が含まれているため、ブロックは事実上チェーンを形成し(リンクリストデータ構造を比較)、各ブロックが前のブロックにリンクする。そ

の結果、ブロックチェーンの取引は不可逆的であり、一度記録されると、それ以降のすべてのブロックを変更しない限り、任意のブロックのデータを遡及的に変

更することはできない。 ブロックチェーンは通常、ピアツーピア(P2P)コンピュータネットワークによって管理され、公開分散型台帳として使用されます。ノードはコンセンサスア ルゴリズムプロトコルを集団で遵守し、新しい取引ブロックを追加して検証します。ブロックチェーンの記録は変更不可能ではないが、ブロックチェーンの フォークは可能であるため、ブロックチェーンは設計上安全であると考えられ、高いビザンチン耐障害性を持つ分散コンピューティングシステムを例示している [5]。 ブロックチェーンは、スチュアート・ハーバー、W・スコット・ストルネッタ、デイブ・ベイヤーによる以前の研究を基に、2008年にサトシ・ナカモトとい う名前(またはペンネーム)を使用する人物(またはグループ)によって、ビットコイン暗号通貨取引の公開分散台帳として機能するように作成されました [6]。ビットコイン内にブロックチェーンを実装することで、信頼できる権威や中央サーバーを必要とせずに二重支出問題を解決する最初のデジタル通貨とな りました。ビットコインの設計は、他のアプリケーション[3][2]や、一般人が読み取り可能なブロックチェーンにインスピレーションを与え、暗号通貨で 広く使用されている。ブロックチェーンは決済レールの一種と考えられるかもしれない[7]。 プライベート・ブロックチェーンはビジネス利用のために提案されてきた。Computerworldは、適切なセキュリティモデルのないこのような私有化 されたブロックチェーンのマーケティングを「スネークオイル」と呼んだ[8]が、他の人々は、許可されたブロックチェーンは、慎重に設計されれば、許可な しのものよりも分散化され、したがって、実際にはより安全である可能性があると主張している[4][9]。 |

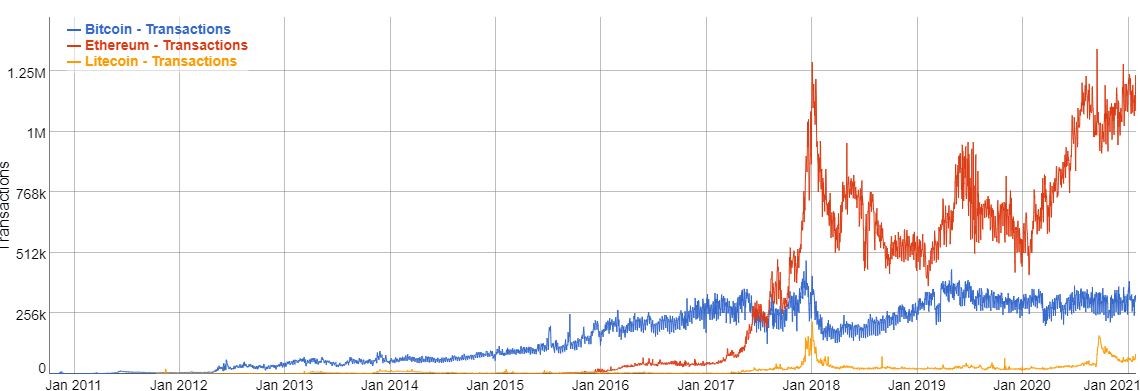

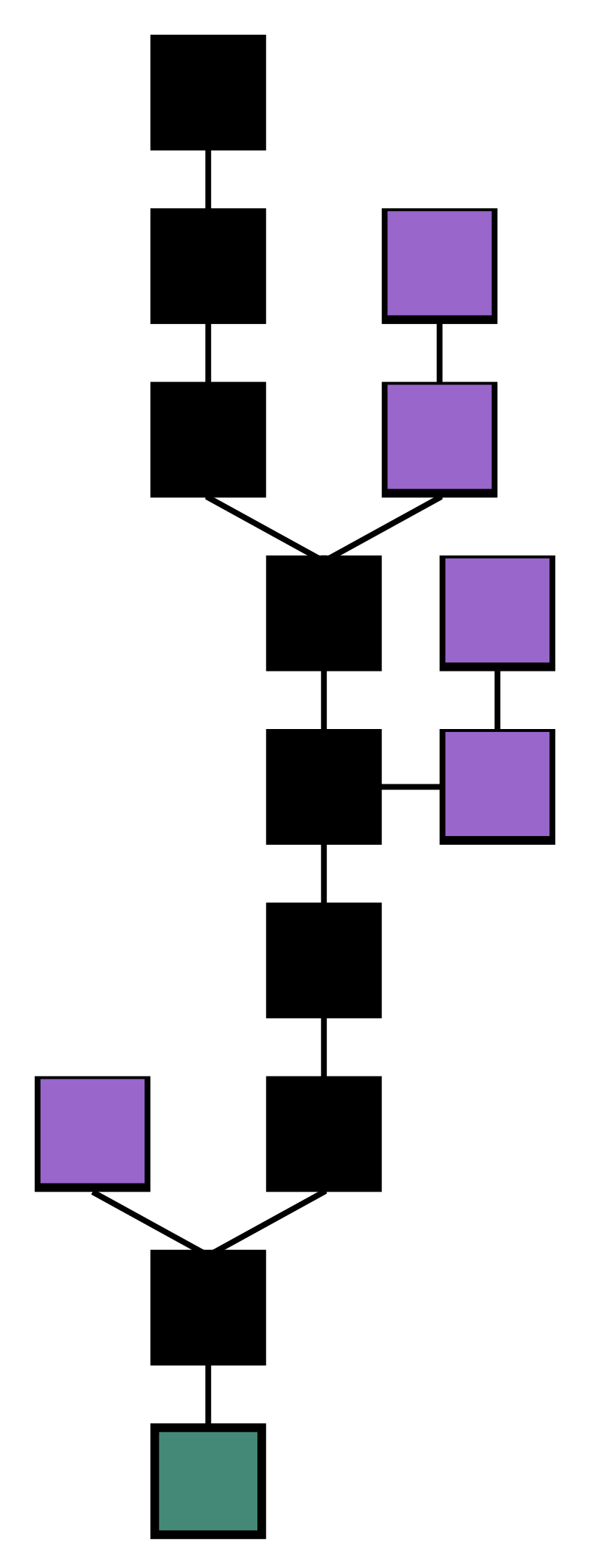

History Bitcoin, Ethereum and Litecoin transactions per day (January 2011 – January 2021) Cryptographer David Chaum first proposed a blockchain-like protocol in his 1982 dissertation "Computer Systems Established, Maintained, and Trusted by Mutually Suspicious Groups."[10] Further work on a cryptographically secured chain of blocks was described in 1991 by Stuart Haber and W. Scott Stornetta.[4][11] They wanted to implement a system wherein document timestamps could not be tampered with. In 1992, Haber, Stornetta, and Dave Bayer incorporated Merkle trees into the design, which improved its efficiency by allowing several document certificates to be collected into one block.[4][12] Under their company Surety, their document certificate hashes have been published in The New York Times every week since 1995.[13] The first decentralized blockchain was conceptualized by a person (or group of people) known as Satoshi Nakamoto in 2008. Nakamoto improved the design in an important way using a Hashcash-like method to timestamp blocks without requiring them to be signed by a trusted party and introducing a difficulty parameter to stabilize the rate at which blocks are added to the chain.[4] The design was implemented the following year by Nakamoto as a core component of the cryptocurrency bitcoin, where it serves as the public ledger for all transactions on the network.[3] In August 2014, the bitcoin blockchain file size, containing records of all transactions that have occurred on the network, reached 20 GB (gigabytes).[14] In January 2015, the size had grown to almost 30 GB, and from January 2016 to January 2017, the bitcoin blockchain grew from 50 GB to 100 GB in size. The ledger size had exceeded 200 GB by early 2020.[15] The words block and chain were used separately in Satoshi Nakamoto's original paper, but were eventually popularized as a single word, blockchain, by 2016.[16] According to Accenture, an application of the diffusion of innovations theory suggests that blockchains attained a 13.5% adoption rate within financial services in 2016, therefore reaching the early adopters' phase.[17] Industry trade groups joined to create the Global Blockchain Forum in 2016, an initiative of the Chamber of Digital Commerce. In May 2018, Gartner found that only 1% of CIOs indicated any kind of blockchain adoption within their organisations, and only 8% of CIOs were in the short-term "planning or [looking at] active experimentation with blockchain".[18] For the year 2019 Gartner reported 5% of CIOs believed blockchain technology was a 'game-changer' for their business.[19] |

取引履歴 ビットコイン、イーサリアム、ライトコインの1日あたりの取引(2011年1月~2021年1月) 暗号学者であるDavid Chaumは、1982年に発表した論文 「Computer Systems Established, Maintained, and Trusted by Mutually Suspicious Groups」[10]において、ブロックチェーンのようなプロトコルを最初に提案した。1992年、Haber、Stornetta、Dave Bayerの3人はMerkleツリーを設計に組み込み、複数の文書証明書を1つのブロックに集めることができるようにすることで効率を向上させた[4] [12]。 最初の分散型ブロックチェーンは、2008年にサトシ・ナカモトとして知られる人物(またはそのグループ)によって概念化された。ナカモトは、信頼できる 当事者による署名を必要とせずにブロックにタイムスタンプを付けるためにハッシュキャッシュのような方法を使用し、チェーンにブロックが追加される速度を 安定させるために難易度パラメータを導入することで、重要な方法で設計を改善した[4]。 2014年8月、ネットワーク上で発生したすべての取引の記録を含むビットコイン・ブロックチェーンのファイルサイズは20GB(ギガバイト)に達した [14]。 2015年1月には、そのサイズはほぼ30GBに成長し、2016年1月から2017年1月にかけて、ビットコイン・ブロックチェーンのサイズは50GB から100GBに成長した。台帳サイズは2020年初頭には200GBを超えていた[15]。 ブロックとチェーンという言葉は、サトシ・ナカモトの最初の論文では別々に使われていたが、最終的には2016年までにブロックチェーンという一つの言葉 として普及した[16]。 アクセンチュアによると、イノベーションの普及理論の適用により、ブロックチェーンは2016年に金融サービス内で13.5%の普及率を達成し、アーリー アダプターの段階に達したとされている[17]。 2018年5月、ガートナーは、CIOのわずか1%が組織内で何らかのブロックチェーンの採用を示し、CIOのわずか8%が短期的に「ブロックチェーンの 積極的な実験を計画または(検討して)いる」ことを発見した[18]。 2019年についてガートナーは、CIOの5%がブロックチェーン技術が自社のビジネスにとって「ゲームチェンジャー」であると考えていると報告した [19]。 |

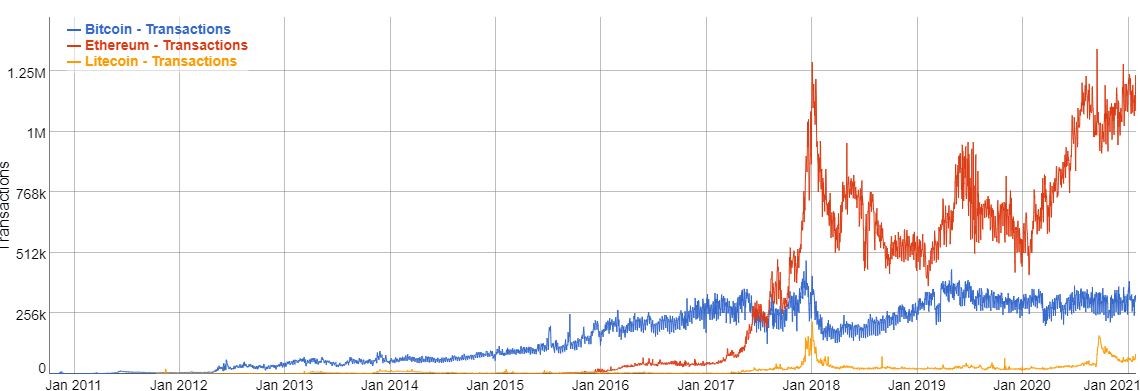

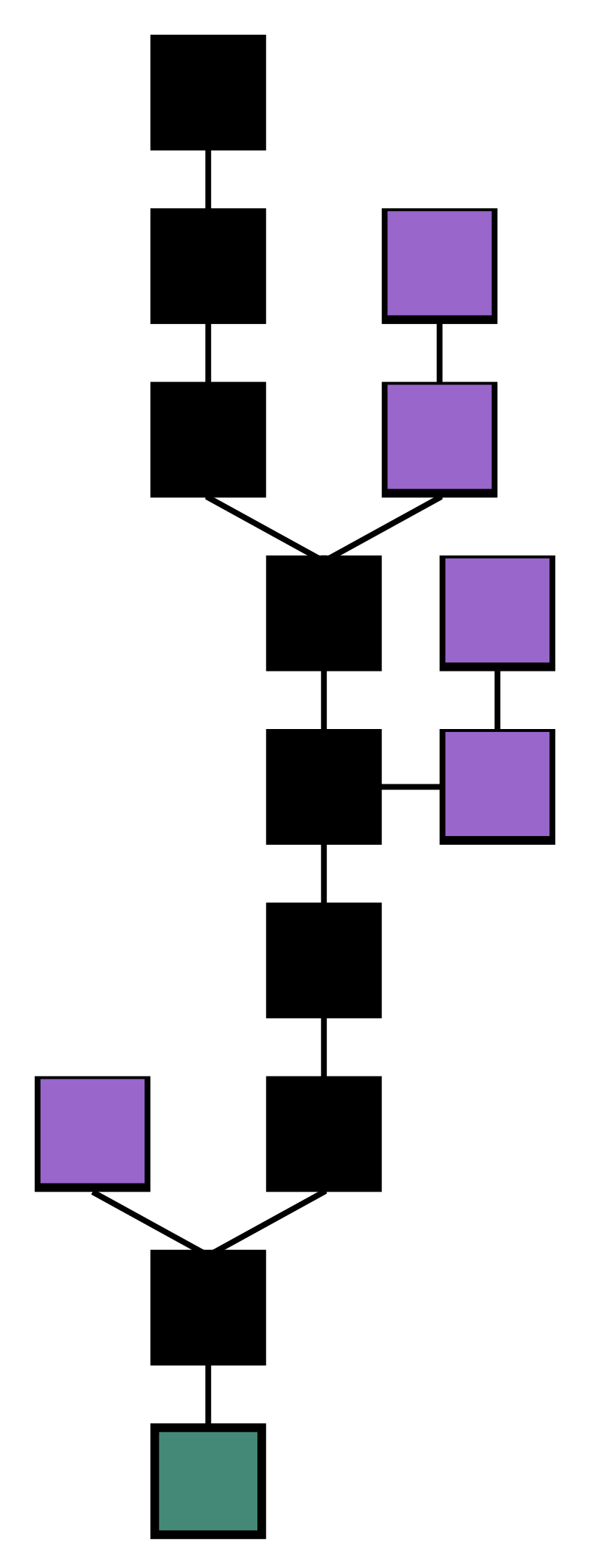

Structure and design Blockchain formation. The main chain (black) consists of the longest series of blocks from the genesis block (green) to the current block. Orphan blocks (purple) exist outside of the main chain. A blockchain is a decentralized, distributed, and often public, digital ledger consisting of records called blocks that are used to record transactions across many computers so that any involved block cannot be altered retroactively, without the alteration of all subsequent blocks.[3][20] This allows the participants to verify and audit transactions independently and relatively inexpensively.[21] A blockchain database is managed autonomously using a peer-to-peer network and a distributed timestamping server. They are authenticated by mass collaboration powered by collective self-interests.[22] Such a design facilitates robust workflow where participants' uncertainty regarding data security is marginal. The use of a blockchain removes the characteristic of infinite reproducibility from a digital asset. It confirms that each unit of value was transferred only once, solving the long-standing problem of double-spending. A blockchain has been described as a value-exchange protocol.[23] A blockchain can maintain title rights because, when properly set up to detail the exchange agreement, it provides a record that compels offer and acceptance.[citation needed] Logically, a blockchain can be seen as consisting of several layers:[24] infrastructure (hardware) networking (node discovery, information propagation[25] and verification) consensus (proof of work, proof of stake) data (blocks, transactions) application (smart contracts/decentralized applications, if applicable) Blocks Blocks hold batches of valid transactions that are hashed and encoded into a Merkle tree.[3] Each block includes the cryptographic hash of the prior block in the blockchain, linking the two. The linked blocks form a chain.[3] This iterative process confirms the integrity of the previous block, all the way back to the initial block, which is known as the genesis block (Block 0).[26][27] To assure the integrity of a block and the data contained in it, the block is usually digitally signed.[28] Sometimes separate blocks can be produced concurrently, creating a temporary fork. In addition to a secure hash-based history, any blockchain has a specified algorithm for scoring different versions of the history so that one with a higher score can be selected over others. Blocks not selected for inclusion in the chain are called orphan blocks.[27] Peers supporting the database have different versions of the history from time to time. They keep only the highest-scoring version of the database known to them. Whenever a peer receives a higher-scoring version (usually the old version with a single new block added) they extend or overwrite their own database and retransmit the improvement to their peers. There is never an absolute guarantee that any particular entry will remain in the best version of history forever. Blockchains are typically built to add the score of new blocks onto old blocks and are given incentives to extend with new blocks rather than overwrite old blocks. Therefore, the probability of an entry becoming superseded decreases exponentially[29] as more blocks are built on top of it, eventually becoming very low.[3][30]: ch. 08 [31] For example, bitcoin uses a proof-of-work system, where the chain with the most cumulative proof-of-work is considered the valid one by the network. There are a number of methods that can be used to demonstrate a sufficient level of computation. Within a blockchain the computation is carried out redundantly rather than in the traditional segregated and parallel manner.[32] Block time The block time is the average time it takes for the network to generate one extra block in the blockchain. By the time of block completion, the included data becomes verifiable. In cryptocurrency, this is practically when the transaction takes place, so a shorter block time means faster transactions. The block time for Ethereum is set to between 14 and 15 seconds, while for bitcoin it is on average 10 minutes.[33] Hard forks This section is an excerpt from Fork (blockchain) § Hard fork.[edit] A hard fork is a change to the blockchain protocol that is not backward compatible and requires all users to upgrade their software in order to continue participating in the network. In a hard fork, the network splits into two separate versions: one that follows the new rules and one that follows the old rules. For example, Ethereum was hard forked in 2016 to "make whole" the investors in The DAO, which had been hacked by exploiting a vulnerability in its code. In this case, the fork resulted in a split creating Ethereum and Ethereum Classic chains. In 2014 the Nxt community was asked to consider a hard fork that would have led to a rollback of the blockchain records to mitigate the effects of a theft of 50 million NXT from a major cryptocurrency exchange. The hard fork proposal was rejected, and some of the funds were recovered after negotiations and ransom payment. Alternatively, to prevent a permanent split, a majority of nodes using the new software may return to the old rules, as was the case of bitcoin split on 12 March 2013.[34] A more recent hard-fork example is of Bitcoin in 2017, which resulted in a split creating Bitcoin Cash.[35] The network split was mainly due to a disagreement in how to increase the transactions per second to accommodate for demand.[36] Decentralization By storing data across its peer-to-peer network, the blockchain eliminates some risks that come with data being held centrally.[3] The decentralized blockchain may use ad hoc message passing and distributed networking.[37] In a so-called "51% attack" a central entity gains control of more than half of a network and can then manipulate that specific blockchain record at will, allowing double-spending.[38] Blockchain security methods include the use of public-key cryptography.[39]: 5 A public key (a long, random-looking string of numbers) is an address on the blockchain. Value tokens sent across the network are recorded as belonging to that address. A private key is like a password that gives its owner access to their digital assets or the means to otherwise interact with the various capabilities that blockchains now support. Data stored on the blockchain is generally considered incorruptible.[3] Every node in a decentralized system has a copy of the blockchain. Data quality is maintained by massive database replication[40] and computational trust. No centralized "official" copy exists and no user is "trusted" more than any other.[39] Transactions are broadcast to the network using the software. Messages are delivered on a best-effort basis. Early blockchains rely on energy-intensive mining nodes to validate transactions,[27] add them to the block they are building, and then broadcast the completed block to other nodes.[30]: ch. 08 Blockchains use various time-stamping schemes, such as proof-of-work, to serialize changes.[41] Later consensus methods include proof of stake.[27] The growth of a decentralized blockchain is accompanied by the risk of centralization because the computer resources required to process larger amounts of data become more expensive.[42] Finality Finality is the level of confidence that the well-formed block recently appended to the blockchain will not be revoked in the future (is "finalized") and thus can be trusted. Most distributed blockchain protocols, whether proof of work or proof of stake, cannot guarantee the finality of a freshly committed block, and instead rely on "probabilistic finality": as the block goes deeper into a blockchain, it is less likely to be altered or reverted by a newly found consensus.[43] Byzantine fault tolerance-based proof-of-stake protocols purport to provide so called "absolute finality": a randomly chosen validator proposes a block, the rest of validators vote on it, and, if a supermajority decision approves it, the block is irreversibly committed into the blockchain.[43] A modification of this method, an "economic finality", is used in practical protocols, like the Casper protocol used in Ethereum: validators which sign two different blocks at the same position in the blockchain are subject to "slashing", where their leveraged stake is forfeited.[43] Openness Open blockchains are more user-friendly than some traditional ownership records, which, while open to the public, still require physical access to view. Because all early blockchains were permissionless, controversy has arisen over the blockchain definition. An issue in this ongoing debate is whether a private system with verifiers tasked and authorized (permissioned) by a central authority should be considered a blockchain.[44][45][46][47][48] Proponents of permissioned or private chains argue that the term "blockchain" may be applied to any data structure that batches data into time-stamped blocks. These blockchains serve as a distributed version of multiversion concurrency control (MVCC) in databases.[49] Just as MVCC prevents two transactions from concurrently modifying a single object in a database, blockchains prevent two transactions from spending the same single output in a blockchain.[50]: 30–31 Opponents say that permissioned systems resemble traditional corporate databases, not supporting decentralized data verification, and that such systems are not hardened against operator tampering and revision.[44][46] Nikolai Hampton of Computerworld said that "many in-house blockchain solutions will be nothing more than cumbersome databases," and "without a clear security model, proprietary blockchains should be eyed with suspicion."[8][51] Permissionless (public) blockchain An advantage to an open, permissionless, or public, blockchain network is that guarding against bad actors is not required and no access control is needed.[29] This means that applications can be added to the network without the approval or trust of others, using the blockchain as a transport layer.[29] Bitcoin and other cryptocurrencies currently secure their blockchain by requiring new entries to include proof of work. To prolong the blockchain, bitcoin uses Hashcash puzzles. While Hashcash was designed in 1997 by Adam Back, the original idea was first proposed by Cynthia Dwork and Moni Naor and Eli Ponyatovski in their 1992 paper "Pricing via Processing or Combatting Junk Mail". In 2016, venture capital investment for blockchain-related projects was weakening in the USA but increasing in China.[52] Bitcoin and many other cryptocurrencies use open (public) blockchains. As of April 2018, bitcoin has the highest market capitalization. Permissioned (private) blockchain See also: Distributed ledger Permissioned blockchains use an access control layer to govern who has access to the network.[53] It has been argued that permissioned blockchains can guarantee a certain level of decentralization, if carefully designed, as opposed to permissionless blockchains, which are often centralized in practice.[9] Disadvantages of permissioned blockchain Nikolai Hampton argued in Computerworld that "There is also no need for a '51 percent' attack on a private blockchain, as the private blockchain (most likely) already controls 100 percent of all block creation resources. If you could attack or damage the blockchain creation tools on a private corporate server, you could effectively control 100 percent of their network and alter transactions however you wished."[8] This has a set of particularly profound adverse implications during a financial crisis or debt crisis like the financial crisis of 2007–08, where politically powerful actors may make decisions that favor some groups at the expense of others,[54] and "the bitcoin blockchain is protected by the massive group mining effort. It's unlikely that any private blockchain will try to protect records using gigawatts of computing power — it's time-consuming and expensive."[8] He also said, "Within a private blockchain there is also no 'race'; there's no incentive to use more power or discover blocks faster than competitors. This means that many in-house blockchain solutions will be nothing more than cumbersome databases."[8] Blockchain analysis The analysis of public blockchains has become increasingly important with the popularity of bitcoin, Ethereum, litecoin and other cryptocurrencies.[55] A blockchain, if it is public, provides anyone who wants access to observe and analyse the chain data, given one has the know-how. The process of understanding and accessing the flow of crypto has been an issue for many cryptocurrencies, crypto exchanges and banks.[56][57] The reason for this is accusations of blockchain-enabled cryptocurrencies enabling illicit dark market trade of drugs, weapons, money laundering, etc.[58] A common belief has been that cryptocurrency is private and untraceable, thus leading many actors to use it for illegal purposes. This is changing and now specialised tech companies provide blockchain tracking services, making crypto exchanges, law-enforcement and banks more aware of what is happening with crypto funds and fiat-crypto exchanges. The development, some argue, has led criminals to prioritise the use of new cryptos such as Monero.[59][60][61] Standardisation In April 2016, Standards Australia submitted a proposal to the International Organization for Standardization to consider developing standards to support blockchain technology. This proposal resulted in the creation of ISO Technical Committee 307, Blockchain and Distributed Ledger Technologies.[62] The technical committee has working groups relating to blockchain terminology, reference architecture, security and privacy, identity, smart contracts, governance and interoperability for blockchain and DLT, as well as standards specific to industry sectors and generic government requirements.[63][non-primary source needed] More than 50 countries are participating in the standardization process together with external liaisons such as the Society for Worldwide Interbank Financial Telecommunication (SWIFT), the European Commission, the International Federation of Surveyors, the International Telecommunication Union (ITU) and the United Nations Economic Commission for Europe (UNECE).[63] Many other national standards bodies and open standards bodies are also working on blockchain standards.[64] These include the National Institute of Standards and Technology[65] (NIST), the European Committee for Electrotechnical Standardization[66] (CENELEC), the Institute of Electrical and Electronics Engineers[67] (IEEE), the Organization for the Advancement of Structured Information Standards (OASIS), and some individual participants in the Internet Engineering Task Force[68] (IETF). Centralized blockchain Although most of blockchain implementation are decentralized and distributed, Oracle launched a centralized blockchain table feature in Oracle 21c database. The Blockchain Table in Oracle 21c database is a centralized blockchain which provide immutable feature. Compared to decentralized blockchains, centralized blockchains normally can provide a higher throughput and lower latency of transactions than consensus-based distributed blockchains.[69][70] |

構造とデザイン ブロックチェーンの形成。メイン・チェーン(黒)は、ジェネシス・ブロック(緑)から現在のブロックまで、最も長い一連のブロックで構成される。オーファ ン・ブロック(紫)はメイン・チェーンの外側に存在する。 ブロックチェーンは、ブロックと呼ばれる記録で構成される分散型、分散型、そして多くの場合公開型のデジタル台帳であり、多数のコンピュータにまたがる取 引を記録するために使用される。このような設計により、データの安全性に関する参加者の不確実性がわずかであるような堅牢なワークフローが促進される [22]。ブロックチェーンの使用は、デジタル資産から無限の再現性という特徴を取り除く。ブロックチェーンは、価値の各単位が一度だけ移転されたことを 確認し、二重支出の長年の問題を解決する。ブロックチェーンは、価値交換プロトコルとして説明されている[23]。ブロックチェーンは、交換契約の詳細を 適切に設定すると、申し出と受諾を強制する記録を提供するため、所有権を維持することができる[要出典]。 論理的には、ブロックチェーンは次のようないくつかの層から構成されていると見なすことができる[24]。 インフラストラクチャー(ハードウェア) ネットワーキング(ノード発見、情報伝播[25]、検証) コンセンサス(プルーフ・オブ・ワーク、プルーフ・オブ・ステーク) データ(ブロック、トランザクション) アプリケーション(スマートコントラクト/非中央集権型アプリケーション、該当する場合) ブロック ブロックは有効なトランザクションのバッチを保持し、ハッシュ化されてメルクル木にエンコードされる[3]。リンクされたブロックは連鎖を形成する [3]。この反復プロセスにより、前のブロックの整合性が、創始ブロック(ブロック0)として知られる最初のブロックまで遡って確認される[26] [27]。ブロックとそこに含まれるデータの整合性を保証するために、ブロックは通常デジタル署名される[28]。 別のブロックが同時に生成され、一時的なフォークが生じることもある。安全なハッシュベースの履歴に加え、ブロックチェーンには履歴の異なるバージョンを 採点するためのアルゴリズムが指定されており、スコアの高いものが他のものより選択されるようになっている。チェーンに含めるために選択されなかったブ ロックは、オーファンブロックと呼ばれる[27]。ピアは最もスコアの高いバージョンの履歴のみを保持する。ピアは、より高得点のバージョン(通常は、新 しいブロックが1つ追加された古いバージョン)を受信するたびに、自分のデータベースを拡張または上書きし、ピアに改良を再送信する。特定のエントリーが 永遠にベストバージョンの履歴に残るという絶対的な保証は決してない。ブロックチェーンは通常、新しいブロックのスコアを古いブロックに追加するように構 築されており、古いブロックを上書きするよりも新しいブロックで拡張するインセンティブが与えられている。そのため、あるエントリーが取って代わられる確 率は、その上に多くのブロックが構築されるにつれて指数関数的に減少し[29]、最終的には非常に低くなる[3][30]。十分なレベルの計算を実証する ために使用できる方法はいくつかある。ブロックチェーン内の計算は、従来の分離された並列的な方法ではなく、冗長に実行される[32]。 ブロック時間 ブロックタイムとは、ブロックチェーンにおいてネットワークが1つの余分なブロックを生成するのにかかる平均時間のことである。ブロックが完成するまで に、含まれるデータが検証可能になる。暗号通貨では、これが実質的に取引が行われるタイミングとなるため、ブロックタイムが短いほど取引が速くなる。イー サリアムのブロックタイムは14~15秒に設定されているが、ビットコインは平均10分である[33]。 ハードフォーク このセクションは、フォーク(ブロックチェーン)§ハードフォーク[編集]からの抜粋です。 ハードフォークとは、後方互換性がなく、ネットワークへの参加を継続するためにすべてのユーザーにソフトウェアのアップグレードを要求するブロックチェー ンプロトコルの変更である。ハードフォークでは、ネットワークは新しいルールに従うバージョンと古いルールに従うバージョンの2つに分かれます。 例えば、イーサリアムは2016年にハードフォークされ、コードの脆弱性を悪用してハッキングされたThe DAOの投資家を「完全なもの」にした。この場合、フォークによってイーサリアムとイーサリアムクラシックのチェーンが分裂した。2014年、Nxtコ ミュニティは、大手暗号通貨取引所から5,000万NXTが盗まれた影響を緩和するため、ブロックチェーンの記録をロールバックするハードフォークを検討 するよう求められた。ハードフォークの提案は却下され、交渉と身代金の支払いの後、資金の一部が回収された。あるいは、恒久的な分裂を防ぐために、 2013年3月12日のビットコインの分裂の場合のように、新しいソフトウェアを使用しているノードの大半が古いルールに戻ることもある[34]。 より最近のハードフォークの例は2017年のビットコインであり、ビットコインキャッシュを生み出す分裂をもたらした[35]。ネットワークの分裂は主 に、需要に対応するために秒あたりのトランザクションを増加させる方法における意見の相違によるものであった[36]。 分散化 ピアツーピアのネットワークにデータを保存することで、ブロックチェーンはデータが一元的に保持されることで生じるいくつかのリスクを排除している [3]。非中央集権的なブロックチェーンは、アドホックメッセージパッシングと分散ネットワーキングを使用することができる[37]。 いわゆる「51%攻撃」では、中央のエンティティがネットワークの半分以上を掌握し、特定のブロックチェーンの記録を自由に操作して二重支出を可能にする [38]。 ブロックチェーンのセキュリティ手法には、公開鍵暗号の使用が含まれる[39]: 5 公開鍵(長くてランダムに見える数字の羅列)はブロックチェーン上のアドレスである。ネットワーク上で送信された価値トークンは、そのアドレスに属するも のとして記録される。秘密鍵はパスワードのようなもので、所有者がデジタル資産にアクセスしたり、ブロックチェーンが現在サポートしているさまざまな機能 を利用したりするための手段となる。ブロックチェーンに保存されたデータは一般的に破損しないと考えられている[3]。 分散型システムのすべてのノードはブロックチェーンのコピーを持っている。データの品質は、大規模なデータベースの複製[40]と計算上の信頼によって維 持される。中央集権的な「公式」コピーは存在せず、どのユーザーも他のどのユーザーよりも「信頼」されていない[39]。メッセージはベストエフォート型 で配信される。初期のブロックチェーンは、エネルギーを大量に消費するマイニング・ノードがトランザクションを検証し、[27]それらを構築中のブロック に追加し、完成したブロックを他のノードにブロードキャストすることに依存している[30]。 最終性 最終性とは、最近ブロックチェーンに追加された整形済みのブロックが将来取り消されることがなく(「最終化」され)、したがって信頼できるという確信度の ことである。ほとんどの分散ブロックチェーン・プロトコルは、プルーフ・オブ・ワークであれプルーフ・オブ・ステークであれ、コミットされたばかりのブ ロックの最終性を保証することはできず、代わりに「確率的最終性」に依存している。 ビザンチンフォールトトレランスに基づくプルーフオブステークプロトコルは、いわゆる「絶対的な最終性」を提供しようとするもので、ランダムに選ばれたバ リデータがブロックを提案し、残りのバリデータがそれについて投票し、超多数決で承認された場合、そのブロックはブロックチェーンに不可逆的にコミットさ れる。 [43]この方法を修正した「経済的最終性」は、イーサリアムで使用されているCasperプロトコルのような実用的なプロトコルで使用されている。ブ ロックチェーンの同じ位置で2つの異なるブロックに署名したバリデータは「スラッシング」の対象となり、レバレッジをかけたステークが没収される [43]。 オープン性 オープン・ブロックチェーンは、一般に公開されているとはいえ、閲覧には物理的なアクセスが必要な従来の所有権記録よりも使い勝手が良い。初期のブロック チェーンはすべて無許可であったため、ブロックチェーンの定義をめぐって論争が起こった。この継続的な議論の争点は、中央当局によってタスクと権限を与え られた(パーミッションされた)検証者を持つプライベート・システムをブロックチェーンとみなすべきかどうかである[44][45][46][47] [48]。パーミッションされたチェーンまたはプライベート・チェーンの支持者は、「ブロックチェーン」という用語は、データをタイムスタンプ付きブロッ クにバッチ化するあらゆるデータ構造に適用することができると主張している。これらのブロックチェーンは、データベースにおける多版同時実行制御 (MVCC)の分散版として機能する[49]。MVCCが2つのトランザクションがデータベース内の1つのオブジェクトを同時に変更することを防止するの と同様に、ブロックチェーンは2つのトランザクションがブロックチェーン内の同じ1つの出力を消費することを防止する[50]: 30-31 反対派は、パーミッション付きのシステムは伝統的な企業のデータベースに似ており、分散型のデータ検証をサポートしておらず、そのようなシステムはオペ レータの改ざんや修正に対して強化されていないと言う[44][46]。 ComputerworldのNikolai Hamptonは、「多くの社内ブロックチェーン・ソリューションは面倒なデータベースに過ぎないだろう」とし、「明確なセキュリティ・モデルがなけれ ば、プロプライエタリなブロックチェーンは疑いの目で見られるべきだ」と述べている[8][51]。 パーミッションレス(パブリック)ブロックチェーン オープンなパーミッションレス(パブリック)ブロックチェーン・ネットワークの利点は、悪質な行為者に対するガードが不要であり、アクセス制御も必要ない ことである[29]。これは、ブロックチェーンをトランスポート層として使用することで、他人の承認や信頼なしにアプリケーションをネットワークに追加で きることを意味する[29]。 ビットコインや他の暗号通貨は現在、新しいエントリーにプルーフ・オブ・ワークを含めることを要求することでブロックチェーンを保護している。ブロック チェーンを長引かせるために、ビットコインはハッシュキャッシュパズルを使用している。ハッシュキャッシュは1997年にアダム・バックによって設計され たが、オリジナルのアイデアは1992年の論文「Pricing via Processing or Combatting Junk Mail」でシンシア・ドワークとモニ・ナオルとイーライ・ポニャトフスキーによって初めて提案された。 2016年、ブロックチェーン関連プロジェクトへのベンチャーキャピタル投資は、米国では弱含みであったが、中国では増加していた[52]。ビットコイン や他の多くの暗号通貨は、オープン(公開)ブロックチェーンを使用している。2018年4月現在、ビットコインの時価総額は最高である。 許可制(プライベート)ブロックチェーン こちらも参照: 分散型台帳 パーミッション付きブロックチェーンは、誰がネットワークにアクセスできるかを管理するためにアクセス制御レイヤーを使用する[53]。実際には中央集権 的であることが多いパーミッションレス・ブロックチェーンとは対照的に、パーミッション付きブロックチェーンは、注意深く設計されていれば、一定レベルの 分散化を保証することができると主張されている[9]。 パーミッションブロックチェーンのデメリット ニコライ・ハンプトンはComputerworldで、「プライベート・ブロックチェーンは(ほとんどの場合)すでにすべてのブロック作成リソースの 100パーセントを管理しているため、プライベート・ブロックチェーンに対する『51パーセント』攻撃も必要ない」と論じている。プライベートな企業サー バー上のブロックチェーン作成ツールを攻撃したり損傷させたりすることができれば、実質的にそのネットワークの100パーセントをコントロールし、好きな ようにトランザクションを変更することができる」[8] これは、2007-08年の金融危機のような金融危機や債務危機の際に、政治的に強力なアクターが他のアクターを犠牲にして一部のグループを有利にする決 定を下す可能性がある[54]、「ビットコインのブロックチェーンは、大規模なグループマイニングの努力によって保護されている」という一連の特に重大な 不利な意味を持つ。どのプライベート・ブロックチェーンも、ギガワットのコンピューティング・パワーを使って記録を保護しようとすることはまずないでしょ う。つまり、多くの社内ブロックチェーン・ソリューションは、煩雑なデータベースに過ぎなくなる」[8]。 ブロックチェーンの分析 パブリック・ブロックチェーンの分析は、ビットコイン、イーサリアム、ライトコイン、その他の暗号通貨の人気に伴い、ますます重要性を増している [55]。ブロックチェーンがパブリックであれば、ノウハウさえあれば、アクセスしたい人は誰でもチェーンデータを観察・分析することができる。暗号の流 れを理解しアクセスするプロセスは、多くの暗号通貨、暗号取引所、銀行にとって問題であった[56][57]。その理由は、ブロックチェーンに対応した暗 号通貨が、麻薬、武器、マネーロンダリングなどの不正な闇取引を可能にするという非難である[58]。一般的に、暗号通貨はプライベートで追跡不可能であ るため、多くの関係者が暗号通貨を違法な目的に使用するという考えがあった。これは変化しつつあり、現在では専門の技術企業がブロックチェーン追跡サービ スを提供し、暗号取引所、法執行機関、銀行が暗号資金や不換紙幣暗号取引所で何が起きているかをより認識できるようになっている。この発展により、犯罪者 はMoneroのような新しい暗号の使用を優先するようになったと主張する者もいる[59][60][61]。 標準化 2016年4月、オーストラリア標準化機構は、ブロックチェーン技術をサポートする標準の開発を検討するための提案を国際標準化機構に提出した。この提案 の結果、ISO Technical Committee 307, Blockchain and Distributed Ledger Technologiesが設立された[62]。同技術委員会には、ブロックチェーン用語、参照アーキテクチャ、セキュリティとプライバシー、アイデン ティティ、スマートコントラクト、ガバナンス、ブロックチェーンとDLTの相互運用性に関するワーキンググループのほか、産業分野に特化した標準や一般的 な政府要件に関する標準がある。 [63][非一次ソースが必要]50カ国以上が、国際銀行間金融通信協会(SWIFT)、欧州委員会、国際測量業者連盟、国際電気通信連合(ITU)、国 連欧州経済委員会(UNECE)などの外部リエゾンと共に標準化プロセスに参加している[63]。 その他多くの国家標準化機関やオープンスタンダード機関もブロックチェーンの標準化に取り組んでいる[64]。 これらの機関には、米国国立標準技術研究所[65](NIST)、欧州電気標準化委員会[66](CENELEC)、米国電気電子学会[67] (IEEE)、構造化情報標準化推進機構(OASIS)、インターネット技術タスクフォース[68](IETF)の一部の個人参加者が含まれる。 集中型ブロックチェーン ブロックチェーンの実装は分散型が多いが、オラクルはOracle 21cデータベースで集中型のブロックチェーン・テーブル機能を発表した。Oracle 21c データベースのブロックチェーン・テーブルは、不変の機能を提供する集中型ブロックチェーンである。分散型ブロックチェーンと比較すると、中央集権型ブ ロックチェーンは通常、コンセンサスに基づく分散型ブロックチェーンよりも高いスループットと低いトランザクションのレイテンシを提供できる[69] [70]。 |

| Types Currently, there are at least four types of blockchain networks — public blockchains, private blockchains, consortium blockchains and hybrid blockchains. Public blockchains A public blockchain has absolutely no access restrictions. Anyone with an Internet connection can send transactions to it as well as become a validator (i.e., participate in the execution of a consensus protocol).[71][self-published source?] Usually, such networks offer economic incentives for those who secure them and utilize some type of a proof-of-stake or proof-of-work algorithm. Some of the largest, most known public blockchains are the bitcoin blockchain and the Ethereum blockchain. Private blockchains A private blockchain is permissioned.[53] One cannot join it unless invited by the network administrators. Participant and validator access is restricted. To distinguish between open blockchains and other peer-to-peer decentralized database applications that are not open ad-hoc compute clusters, the terminology Distributed Ledger (DLT) is normally used for private blockchains. Hybrid blockchains A hybrid blockchain has a combination of centralized and decentralized features.[72] The exact workings of the chain can vary based on which portions of centralization and decentralization are used. Sidechains A sidechain is a designation for a blockchain ledger that runs in parallel to a primary blockchain.[73][74] Entries from the primary blockchain (where said entries typically represent digital assets) can be linked to and from the sidechain; this allows the sidechain to otherwise operate independently of the primary blockchain (e.g., by using an alternate means of record keeping, alternate consensus algorithm, etc.).[75][better source needed] Consortium blockchain A consortium blockchain is a type of blockchain that combines elements of both public and private blockchains. In a consortium blockchain, a group of organizations come together to create and operate the blockchain, rather than a single entity. The consortium members jointly manage the blockchain network and are responsible for validating transactions. Consortium blockchains are permissioned, meaning that only certain individuals or organizations are allowed to participate in the network. This allows for greater control over who can access the blockchain and helps to ensure that sensitive information is kept confidential. Consortium blockchains are commonly used in industries where multiple organizations need to collaborate on a common goal, such as supply chain management or financial services. One advantage of consortium blockchains is that they can be more efficient and scalable than public blockchains, as the number of nodes required to validate transactions is typically smaller. Additionally, consortium blockchains can provide greater security and reliability than private blockchains, as the consortium members work together to maintain the network. Some examples of consortium blockchains include Quorum and Hyperledger.[76] |

種類 現在、ブロックチェーン・ネットワークには、パブリック・ブロックチェーン、プライベート・ブロックチェーン、コンソーシアム・ブロックチェーン、ハイブ リッド・ブロックチェーンの少なくとも4種類がある。 パブリック・ブロックチェーン パブリック・ブロックチェーンにはアクセス制限が全くない。インターネットに接続できる人であれば、誰でもトランザクションを送信できるだけでなく、バリ データ(合意形成プロトコルの実行に参加すること)になることができる[71][自前ソース?]。通常、このようなネットワークは、セキュリティを確保す る人に経済的インセンティブを提供し、何らかのプルーフ・オブ・ステークまたはプルーフ・オブ・ワーク・アルゴリズムを利用する。 最も大規模で有名なパブリック・ブロックチェーンには、ビットコイン・ブロックチェーンやイーサリアム・ブロックチェーンがある。 プライベート・ブロックチェーン プライベート・ブロックチェーンは許可制であり[53]、ネットワーク管理者に招待されない限り参加することはできない。参加者と検証者のアクセスは制限 されている。オープンなブロックチェーンと、オープンなアドホック・コンピューティング・クラスターではない他のピアツーピアの分散型データベース・アプ リケーションを区別するために、通常プライベート・ブロックチェーンには分散型台帳(DLT)という用語が使われる。 ハイブリッド・ブロックチェーン ハイブリッド・ブロックチェーンは、中央集権的な機能と分散的な機能を併せ持つ[72]。チェーンの正確な仕組みは、中央集権と分散のどの部分を利用する かによって異なる。 サイドチェーン サイドチェーンとは、プライマリーブロックチェーンと並行して稼働するブロックチェーン台帳の呼称である[73][74]。プライマリーブロックチェーン からのエントリ(当該エントリは通常デジタル資産を表す)をサイドチェーンにリンクしたり、サイドチェーンからリンクしたりすることができる。これによ り、サイドチェーンはプライマリーブロックチェーンから独立して(例えば、代替の記録保持手段や代替のコンセンサスアルゴリズムなどを使用することによ り)稼働することができる[75][要出典]。 コンソーシアムブロックチェーン コンソーシアム・ブロックチェーンは、パブリック・ブロックチェーンとプライベート・ブロックチェーンの両方の要素を組み合わせたブロックチェーンの一種 です。コンソーシアム・ブロックチェーンでは、単一の事業体ではなく、複数の組織が集まってブロックチェーンを作成・運用する。コンソーシアムのメンバー は共同でブロックチェーン・ネットワークを管理し、トランザクションの検証を担当する。コンソーシアム・ブロックチェーンは許可制で、特定の個人や組織の みがネットワークに参加できる。これにより、誰がブロックチェーンにアクセスできるかをより詳細に管理することができ、機密情報の機密性を確保するのに役 立ちます。 コンソーシアム・ブロックチェーンは、サプライチェーン管理や金融サービスなど、複数の組織が共通の目標に向かって協力する必要がある業界で一般的に使用 されています。コンソーシアム・ブロックチェーンの利点の一つは、トランザクションの検証に必要なノードの数が一般的に少ないため、パブリック・ブロック チェーンよりも効率的でスケーラブルであることです。さらに、コンソーシアム・ブロックチェーンは、コンソーシアム・メンバーが協力してネットワークを維 持するため、プライベート・ブロックチェーンよりも高いセキュリティと信頼性を提供できる。コンソーシアム・ブロックチェーンの例としては、Quorum やHyperledgerが挙げられる[76]。 |

Uses Bitcoin's transactions are recorded on a publicly viewable blockchain. Blockchain technology can be integrated into multiple areas. The primary use of blockchains is as a distributed ledger for cryptocurrencies such as bitcoin; there were also a few other operational products that had matured from proof of concept by late 2016.[52] As of 2016, some businesses have been testing the technology and conducting low-level implementation to gauge blockchain's effects on organizational efficiency in their back office.[77] In 2019, it was estimated that around $2.9 billion were invested in blockchain technology, which represents an 89% increase from the year prior. Additionally, the International Data Corp has estimated that corporate investment into blockchain technology will reach $12.4 billion by 2022.[78] Furthermore, According to PricewaterhouseCoopers (PwC), the second-largest professional services network in the world, blockchain technology has the potential to generate an annual business value of more than $3 trillion by 2030. PwC's estimate is further augmented by a 2018 study that they have conducted, in which PwC surveyed 600 business executives and determined that 84% have at least some exposure to utilizing blockchain technology, which indicates a significant demand and interest in blockchain technology.[79] In 2019, the BBC World Service radio and podcast series Fifty Things That Made the Modern Economy identified blockchain as a technology that would have far-reaching consequences for economics and society. The economist and Financial Times journalist and broadcaster Tim Harford discussed why the underlying technology might have much wider applications and the challenges that needed to be overcome.[80] His first broadcast was on June 29, 2019. The number of blockchain wallets quadrupled to 40 million between 2016 and 2020.[81] A paper published in 2022 discussed the potential use of blockchain technology in sustainable management.[82] Cryptocurrencies Main article: Cryptocurrency Most cryptocurrencies use blockchain technology to record transactions. For example, the bitcoin network and Ethereum network are both based on blockchain. The criminal enterprise Silk Road, which operated on Tor, utilized cryptocurrency for payments, some of which the US federal government has seized through research on the blockchain and forfeiture.[83] Governments have mixed policies on the legality of their citizens or banks owning cryptocurrencies. China implements blockchain technology in several industries including a national digital currency which launched in 2020.[84] To strengthen their respective currencies, Western governments including the European Union and the United States have initiated similar projects.[85] Smart contracts Main article: Smart contract Blockchain-based smart contracts are contracts that can be partially or fully executed or enforced without human interaction.[86] One of the main objectives of a smart contract is automated escrow. A key feature of smart contracts is that they do not need a trusted third party (such as a trustee) to act as an intermediary between contracting entities — the blockchain network executes the contract on its own. This may reduce friction between entities when transferring value and could subsequently open the door to a higher level of transaction automation.[87] An IMF staff discussion from 2018 reported that smart contracts based on blockchain technology might reduce moral hazards and optimize the use of contracts in general. But "no viable smart contract systems have yet emerged." Due to the lack of widespread use, their legal status was unclear.[88][89] Financial services According to Reason, many banks have expressed interest in implementing distributed ledgers for use in banking and are cooperating with companies creating private blockchains,[90][91][92] and according to a September 2016 IBM study, this is occurring faster than expected.[93] Banks are interested in this technology not least because it has the potential to speed up back office settlement systems.[94] Moreover, as the blockchain industry has reached early maturity institutional appreciation has grown that it is, practically speaking, the infrastructure of a whole new financial industry, with all the implications which that entails.[95] Banks such as UBS are opening new research labs dedicated to blockchain technology in order to explore how blockchain can be used in financial services to increase efficiency and reduce costs.[96][97] Berenberg, a German bank, believes that blockchain is an "overhyped technology" that has had a large number of "proofs of concept", but still has major challenges, and very few success stories.[98] The blockchain has also given rise to initial coin offerings (ICOs) as well as a new category of digital asset called security token offerings (STOs), also sometimes referred to as digital security offerings (DSOs).[99] STO/DSOs may be conducted privately or on public, regulated stock exchange and are used to tokenize traditional assets such as company shares as well as more innovative ones like intellectual property, real estate,[100] art, or individual products. A number of companies are active in this space providing services for compliant tokenization, private STOs, and public STOs. Games Main article: Blockchain game Blockchain technology, such as cryptocurrencies and non-fungible tokens (NFTs), has been used in video games for monetization. Many live-service games offer in-game customization options, such as character skins or other in-game items, which the players can earn and trade with other players using in-game currency. Some games also allow for trading of virtual items using real-world currency, but this may be illegal in some countries where video games are seen as akin to gambling, and has led to gray market issues such as skin gambling, and thus publishers typically have shied away from allowing players to earn real-world funds from games.[101] Blockchain games typically allow players to trade these in-game items for cryptocurrency, which can then be exchanged for money.[102] The first known game to use blockchain technologies was CryptoKitties, launched in November 2017, where the player would purchase NFTs with Ethereum cryptocurrency, each NFT consisting of a virtual pet that the player could breed with others to create offspring with combined traits as new NFTs.[103][102] The game made headlines in December 2017 when one virtual pet sold for more than US$100,000.[104] CryptoKitties also illustrated scalability problems for games on Ethereum when it created significant congestion on the Ethereum network in early 2018 with approximately 30% of all Ethereum transactions[clarification needed] being for the game.[105][106] By the early 2020s, there had not been a breakout success in video games using blockchain, as these games tend to focus on using blockchain for speculation instead of more traditional forms of gameplay, which offers limited appeal to most players. Such games also represent a high risk to investors as their revenues can be difficult to predict.[102] However, limited successes of some games, such as Axie Infinity during the COVID-19 pandemic, and corporate plans towards metaverse content, refueled interest in the area of GameFi, a term describing the intersection of video games and financing typically backed by blockchain currency, in the second half of 2021.[107] Several major publishers, including Ubisoft, Electronic Arts, and Take Two Interactive, have stated that blockchain and NFT-based games are under serious consideration for their companies in the future.[108] In October 2021, Valve Corporation banned blockchain games, including those using cryptocurrency and NFTs, from being hosted on its Steam digital storefront service, which is widely used for personal computer gaming, claiming that this was an extension of their policy banning games that offered in-game items with real-world value. Valve's prior history with gambling, specifically skin gambling, was speculated to be a factor in the decision to ban blockchain games.[109] Journalists and players responded positively to Valve's decision as blockchain and NFT games have a reputation for scams and fraud among most PC gamers,[101][109] and Epic Games, which runs the Epic Games Store in competition to Steam, said that they would be open to accepted blockchain games in the wake of Valve's refusal.[110] |

用途 ビットコインの取引は、一般に閲覧可能なブロックチェーンに記録され

る。 ビットコインの取引は、一般に閲覧可能なブロックチェーンに記録され

る。ブロックチェーン技術は複数の分野に組み込むことができる。ブロックチェーンの主な用途は、ビットコインなどの暗号通貨の分散型台帳としてであり、 2016年後半までに概念実証から成熟した運用製品もいくつか存在した[52]。 2016年現在、一部の企業は、バックオフィスにおける組織の効率性に対するブロックチェーンの効果を測定するために、この技術をテストし、低レベルの実 装を実施している[77]。 2019年には、約29億ドルがブロックチェーン技術に投資されたと推定されており、これは前年から89%増加したことになる。さらに、 International Data Corpは、企業のブロックチェーン技術への投資は2022年までに124億ドルに達すると推定している[78]。 さらに、世界第2位のプロフェッショナル・サービス・ネットワークであるPwC(PricewaterhouseCoopers)によると、ブロック チェーン技術は2030年までに年間3兆ドル以上のビジネス価値を生み出す可能性があるという。PwCの試算は、彼らが実施した2018年の調査によって さらに補強されており、その中でPwCは600人の企業幹部を調査し、84%がブロックチェーン技術の活用に少なくとも何らかの形で触れていると判断して おり、これはブロックチェーン技術に対する大きな需要と関心を示している[79]。 2019年、BBC World Serviceのラジオとポッドキャストのシリーズ「Fifty Things That Made the Modern Economy」は、ブロックチェーンを経済と社会に遠大な影響を与える技術として特定した。経済学者でFinancial Timesのジャーナリスト兼放送作家のティム・ハーフォードは、基礎となる技術がはるかに幅広い応用をもたらすかもしれない理由と、克服すべき課題につ いて論じた[80]。 彼の最初の放送は2019年6月29日だった。 ブロックチェーンのウォレットの数は2016年から2020年の間に4倍の4,000万に増加した[81]。 2022年に発表された論文では、持続可能な経営におけるブロックチェーン技術の活用の可能性が論じられていた[82]。 暗号通貨 主な記事 暗号通貨 ほとんどの暗号通貨は、ブロックチェーン技術を使って取引を記録している。例えば、ビットコインのネットワークとイーサリアムのネットワークは、どちらも ブロックチェーンに基づいている。 Tor上で運営されていた犯罪企業シルクロードは、支払いに暗号通貨を利用しており、その一部はアメリカ連邦政府がブロックチェーンの研究と没収を通じて 押収している[83]。 各国政府は、自国民や銀行が暗号通貨を所有することの合法性に関して様々な政策をとっている。中国は2020年に開始した国家デジタル通貨を含むいくつか の産業でブロックチェーン技術を導入している[84]。 スマートコントラクト 主な記事 スマートコントラクト ブロックチェーンに基づくスマートコントラクトは、人間の介入なしに部分的または全面的に実行または強制できる契約である[86]。スマートコントラクト の主な目的の1つは、自動化されたエスクローである。スマートコントラクトの主な特徴は、信頼できる第三者(受託者など)が契約主体間の仲介を行う必要が ないことである。これは、価値を移転する際の主体間の摩擦を軽減し、その後、より高度な取引の自動化への扉を開く可能性がある[87]。2018年の IMFスタッフディスカッションでは、ブロックチェーン技術に基づくスマートコントラクトがモラルハザードを軽減し、一般的な契約の利用を最適化する可能 性があると報告されている。しかし、「実行可能なスマート・コントラクト・システムはまだ登場していない」。普及が進んでいないため、その法的地位は不明 確であった[88][89]。 金融サービス Reasonによると、多くの銀行が銀行業務で使用する分散型台帳の実装に興味を示しており、プライベートブロックチェーンを作成する企業と協力している [90][91][92]。2016年9月のIBMの調査によると、これは予想よりも早く発生している[93]。 銀行がこの技術に関心を寄せているのは、少なくともバックオフィスの決済システムを高速化できる可能性があるからである[94]。さらに、ブロックチェー ン産業が早期に成熟するにつれて、実質的に言えば、それが全く新しい金融産業のインフラであり、それが伴うあらゆる意味を持つという機関投資家の評価が高 まっている[95]。 UBSなどの銀行は、金融サービスにおいてブロックチェーンをどのように活用すれば効率性を高め、コストを削減できるかを探るため、ブロックチェーン技術 に特化した新たな研究ラボを開設している[96][97]。 ドイツの銀行であるベレンベルクは、ブロックチェーンは「過剰に誇張された技術」であり、多くの「概念実証」が行われているが、依然として大きな課題があ り、成功例はほとんどないと考えている[98]。 ブロックチェーンはまた、イニシャル・コイン・オファリング(ICO)だけでなく、セキュリティ・トークン・オファリング(STO)と呼ばれるデジタル資 産の新しいカテゴリーを生み出し、デジタル・セキュリティ・オファリング(DSO)とも呼ばれることがある[99]。この分野では、コンプライアント・ トークナイゼーション、プライベートSTO、パブリックSTOのためのサービスを提供する企業が数多く活動している。 ゲーム 主な記事 ブロックチェーンゲーム 暗号通貨やNFT(non-fungible tokens)などのブロックチェーン技術は、ビデオゲームで収益化のために利用されている。多くのライブサービス型ゲームでは、キャラクタースキンやそ の他のゲーム内アイテムなど、ゲーム内のカスタマイズオプションが提供されており、プレイヤーはゲーム内通貨を使用して獲得したり、他のプレイヤーと交換 したりすることができる。一部のゲームでは、現実世界の通貨を使用した仮想アイテムの取引も可能だが、ビデオゲームがギャンブルに似ているとみなされる一 部の国では違法となる可能性があり、スキンギャンブルのようなグレーマーケット問題につながっているため、パブリッシャーは通常、プレイヤーがゲームから 現実世界の資金を獲得できるようにすることを避けてきた[101]。 ブロックチェーンゲームでは通常、プレイヤーがこれらのゲーム内アイテムを暗号通貨と交換できるようになっており、その後、暗号通貨をお金と交換すること ができる[102]。 ブロックチェーン技術を使用した最初のゲームとして知られているのは、2017年11月に開始されたCryptoKittiesであり、プレイヤーはイー サリアム暗号通貨でNFTを購入し、各NFTは仮想ペットで構成され、プレイヤーは他の人と繁殖させて新しいNFTとして組み合わせた形質を持つ子孫を作 成することができる。 [103][102]このゲームは2017年12月に1匹の仮想ペットが10万米ドル以上で落札されたことで話題となった[104]。 CryptoKittiesはまた、2018年初頭にイーサリアムのネットワーク上で重大な混雑を引き起こし、全イーサリアム取引の約30%[要明示]が このゲームのためのものであったことから、イーサリアム上のゲームのスケーラビリティの問題を示していた[105][106]。 2020年代初頭までに、ブロックチェーンを使用したビデオゲームでは、ブレイクアウトの成功はありませんでした。これらのゲームは、より伝統的なゲーム プレイの形態ではなく、投機のためにブロックチェーンを使用することに焦点を当てる傾向があり、ほとんどのプレイヤーに限られた魅力を提供しているからで す。しかし、COVID-19パンデミックの際のAxie Infinityのような一部のゲームの限定的な成功や、メタバースコンテンツに向けた企業の計画により、2021年後半には、ビデオゲームとブロック チェーン通貨に代表される資金調達の交差点を表す用語であるGameFiの分野への関心が再燃した[107]。 [107] ユービーアイソフト、エレクトロニック・アーツ、テイクツー・インタラクティブを含む複数の大手パブリッシャーは、ブロックチェーンとNFTベースのゲー ムが将来的に自社で真剣に検討されていると述べている[108]。 2021年10月、Valve Corporationは、暗号通貨やNFTを使用したものを含むブロックチェーンゲームを、パーソナルコンピュータゲームに広く利用されている同社のデ ジタルストアフロントサービスSteamでホストすることを禁止し、これは現実世界の価値を持つゲーム内アイテムを提供するゲームを禁止するポリシーの延 長であると主張した。Valveのギャンブル、特にスキンギャンブルに関する前歴は、ブロックチェーンゲームを禁止する決定の要因であると推測された [109]。ブロックチェーンとNFTのゲームは、ほとんどのPCゲーマーの間で詐欺や詐欺の評判があるため、ジャーナリストやプレイヤーはValveの 決定に肯定的な反応を示した[101][109]。Steamと競合するEpic Gamesストアを運営するEpic Gamesは、Valveの拒否を受け、ブロックチェーンゲームを受け入れることになると述べた[110]。 |

| Supply chain This section needs to be updated. Please help update this article to reflect recent events or newly available information. (August 2023) There have been several different efforts to employ blockchains in supply chain management. Precious commodities mining — Blockchain technology has been used for tracking the origins of gemstones and other precious commodities. In 2016, The Wall Street Journal reported that the blockchain technology company Everledger was partnering with IBM's blockchain-based tracking service to trace the origin of diamonds to ensure that they were ethically mined.[111] As of 2019, the Diamond Trading Company (DTC) has been involved in building a diamond trading supply chain product called Tracer.[112] Food supply — As of 2018, Walmart and IBM were running a trial to use a blockchain-backed system for supply chain monitoring for lettuce and spinach — all nodes of the blockchain were administered by Walmart and were located on the IBM cloud.[113] Fashion industry — There is an opaque relationship between brands, distributors, and customers in the fashion industry, which prevents the sustainable and stable development of the fashion industry. Blockchain makes up for this shortcoming and makes information transparent, solving the difficulty of sustainable development of the industry.[114] Motor vehicles — Mercedes-Benz and partner Icertis developed a blockchain prototype used to facilitate consistent documentation of contracts along the supply chain so that the ethical standards and contractual obligations required of its direct suppliers can be passed on to second tier suppliers and beyond.[115][116] In another project, the company uses blockchain technology to track the emissions of climate-relevant gases and the amount of secondary material along the supply chain for its battery cell manufacturers.[117] Domain names There are several different efforts to offer domain name services via the blockchain. These domain names can be controlled by the use of a private key, which purports to allow for uncensorable websites. This would also bypass a registrar's ability to suppress domains used for fraud, abuse, or illegal content.[118] Namecoin is a cryptocurrency that supports the ".bit" top-level domain (TLD). Namecoin was forked from bitcoin in 2011. The .bit TLD is not sanctioned by ICANN, instead requiring an alternative DNS root.[118] As of 2015, .bit was used by 28 websites, out of 120,000 registered names.[119] Namecoin was dropped by OpenNIC in 2019, due to malware and potential other legal issues.[120] Other blockchain alternatives to ICANN include The Handshake Network,[119] EmerDNS, and Unstoppable Domains.[118] Specific TLDs include ".eth", ".luxe", and ".kred", which are associated with the Ethereum blockchain through the Ethereum Name Service (ENS). The .kred TLD also acts as an alternative to conventional cryptocurrency wallet addresses as a convenience for transferring cryptocurrency.[121] Other uses Blockchain technology can be used to create a permanent, public, transparent ledger system for compiling data on sales, tracking digital use and payments to content creators, such as wireless users[122] or musicians.[123] The Gartner 2019 CIO Survey reported 2% of higher education respondents had launched blockchain projects and another 18% were planning academic projects in the next 24 months.[124] In 2017, IBM partnered with ASCAP and PRS for Music to adopt blockchain technology in music distribution.[125] Imogen Heap's Mycelia service has also been proposed as a blockchain-based alternative "that gives artists more control over how their songs and associated data circulate among fans and other musicians."[126][127] New distribution methods are available for the insurance industry such as peer-to-peer insurance, parametric insurance and microinsurance following the adoption of blockchain.[128][129] The sharing economy and IoT are also set to benefit from blockchains because they involve many collaborating peers.[130] The use of blockchain in libraries is being studied with a grant from the U.S. Institute of Museum and Library Services.[131] Other blockchain designs include Hyperledger, a collaborative effort from the Linux Foundation to support blockchain-based distributed ledgers, with projects under this initiative including Hyperledger Burrow (by Monax) and Hyperledger Fabric (spearheaded by IBM).[132][133][134] Another is Quorum, a permissioned private blockchain by JPMorgan Chase with private storage, used for contract applications.[135] Oracle introduced a blockchain table feature in its Oracle 21c database.[69][70] Blockchain is also being used in peer-to-peer energy trading.[136][137][138] Lightweight blockchains, or simplified blockchains, are more suitable for internet of things (IoT) applications than conventional blockchains.[139] One experiment suggested that a lightweight blockchain-based network could accommodate up to 1.34 million authentication processes every second, which could be sufficient for resource-constrained IoT networks.[140] Blockchain could be used in detecting counterfeits by associating unique identifiers to products, documents and shipments, and storing records associated with transactions that cannot be forged or altered.[141][142] It is however argued that blockchain technology needs to be supplemented with technologies that provide a strong binding between physical objects and blockchain systems,[143] as well as provisions for content creator verification ala KYC standards.[144] The EUIPO established an Anti-Counterfeiting Blockathon Forum, with the objective of "defining, piloting and implementing" an anti-counterfeiting infrastructure at the European level.[145][146] The Dutch Standardisation organisation NEN uses blockchain together with QR Codes to authenticate certificates.[147] Beijing and Shanghai are among the cities designated by China to trial blockchain applications as January 30, 2022.[148] In Chinese legal proceedings, blockchain technology was first accepted as a method for authenticating internet evidence by the Hangzhou Internet Court in 2019 and has since been accepted by other Chinese courts.[149]: 123–125 |